Beveiliging is tegenwoordig de grootste zorg voor de hele organisatie en om de controle over uw hele omgeving te behouden, moeten we betere oplossingen bieden. Dit artikel is het eerste deel waarin over deze scenario's en aanwijzingen wordt gesproken (Windows Server 2016 verharding). Binnenkort publiceren we het tweede deel ervan.

Windows Server 2016-verharding en beveiliging: waarom is dit essentieel?

Bron: Microsoft Security Center

Beveiliging is een reëel risico voor organisaties; een inbreuk op de beveiliging kan potentieel ontwrichtend zijn voor alle bedrijven en organisaties tot stilstand brengen.

U kunt een potentiële aanval sneller detecteren, waardoor u eventuele beveiligingsproblemen beter kunt beperken. De aanvaller begint zwakke punten te onderzoeken en gaat vervolgens over tot het uitvoeren van de aanval. Zodra aanvallers zich in een omgeving bevinden, is de volgende stap het uitvoeren van het escaleren van hun bevoegdheden door zijwaartse beweging binnen de besturingsomgeving totdat ze binnen 24 tot 48 uur na de eerste aanval de controle over de organisatie overnemen.

We moeten de tijd die een aanvaller nodig heeft om de controle over te nemen, verlengen tot weken of zelfs maanden, door hun zijwaartse bewegingen te blokkeren en uw systemen te verharden.

Het volgende is een typisch aanvalsscenario:

- De aanvaller doet wat onderzoek en voorbereiding over een organisatie (zoals door gebruik te maken van Facebook, Linked In, zoekmachines of andere sociale netwerkdiensten).

- De aanvaller bepaalt de beste methode voor het initiëren van een aanval (zoals een phishing-e-mail of het onderzoeken van edge-of-network-services).

- De aanvaller initieert een aanval om voet aan de grond te krijgen in het netwerk en de diensten van de organisatie.

- De aanvaller krijgt toegang en probeert vervolgens, met behulp van een of meer gecompromitteerde identiteiten, zijn privileges te escaleren.

- De aanvaller verkrijgt geëscaleerde bevoegdheden en blijft services en servers binnen de organisatie in gevaar brengen, waardoor gegevens in gevaar komen en een denial-of-service ontstaat.

Windows Server 2016 helpt bij het voorkomen en detecteren van compromissen?

Windows Server 2016 heeft ingebouwde beveiligingsfuncties om het besturingssysteem beter te beveiligen en kwaadaardige activiteiten te detecteren door:

- Bouw een veilige basis.

- Beveiligingsupdates voor Windows Server

- Instellingen voor groepsbeleid

- Lokale scripttools

- Integratie met Microsoft Operations Management Suite (OMS).

- Bescherm geprivilegieerde identiteiten.

- Net genoeg administratie (JEA)

- Just-in-time-administratie (JIT)

- Referentie bewaker

- Externe referentiebewaking

- Geavanceerde dreigingsanalyses.

- Windows Server verharden

- Controle Flow Guard

- Windows-verdediger

- Apparaatbewaker

- AppLocker

- Microsoft OMS.

- Verbeter de detectie van bedreigingen

- Windows-gebeurtenislogboekvermeldingen

- Windows Server-audit

- Microsoft OMS.

- Verhard Hyper-V®omgevingen

- Bewaakte stof

- TPM in Hyper-V

- Datacenter Firewall in Software Defined Networking (SDN).

Bouw een veilige basis door best practices te implementeren, zoals hieronder vermeld

Beveiligingsupdates voor Windows Server

Microsoft-updates voor Windows-besturingssystemen krijgen regelmatig een release. Deze patches omvatten beveiligingsupdates om Windows Server veilig te houden wanneer nieuwe bedreigingen en kwetsbaarheden worden ontdekt, evenals anti-malware- en anti-spyware-definitie-updates voor Windows Defender.

U kunt deze updates implementeren op de servers in uw organisatie met behulp van een van de methoden die in de volgende tabel worden vermeld.

| Methode | Wanneer moet u deze methode selecteren? |

| Alleen Windows Update | Gebruik deze methode als u een klein aantal servers heeft die directe toegang tot internet hebben en updates rechtstreeks van Windows Update kunnen downloaden. |

| Windows Server Update Services (WSUS) | Gebruik deze methode als u niet over System Center Configuration Manager beschikt, maar een gecentraliseerde manier wenst voor het downloaden en beheren van updates. |

| System Center-configuratiemanager | Deze methode maakt gebruik van Windows Server Update Services om de updates te downloaden, maar gebruikt vervolgens de implementatieflexibiliteit van de Software Update-functie in System Center Configuration Manager om de updates op servers in uw netwerk te implementeren. |

Configureer de beveiligingsinstellingen van Windows Server

Windows-besturingssystemen bevatten beveiligingsinstellingen die u kunt gebruiken om computerbeveiligingsprofielen te versterken. Microsoft publiceert beveiligingsbasislijnen die aanbevolen instellingen bieden voor Windows Firewall, Windows Defender en andere beveiligingsinstellingen. Deze beveiligingsbasislijnen worden geleverd als back-ups van groepsbeleidsobjecten (GPO's) die u in ADDS kunt importeren en vervolgens kunt implementeren op servers die lid zijn van een domein. Verder kunt u enkele hulpmiddelen gebruiken om de verhardingen op serverniveau en domeinniveau te begrijpen en uit te voeren.

Een hulpmiddel dat ik graag noem is LAPS, dat los staat van Just Enough Administration (JEA), Just in Time Administration (JIT), Credential Guard, Remote Credential Guard en Advanced Threat Analytics.

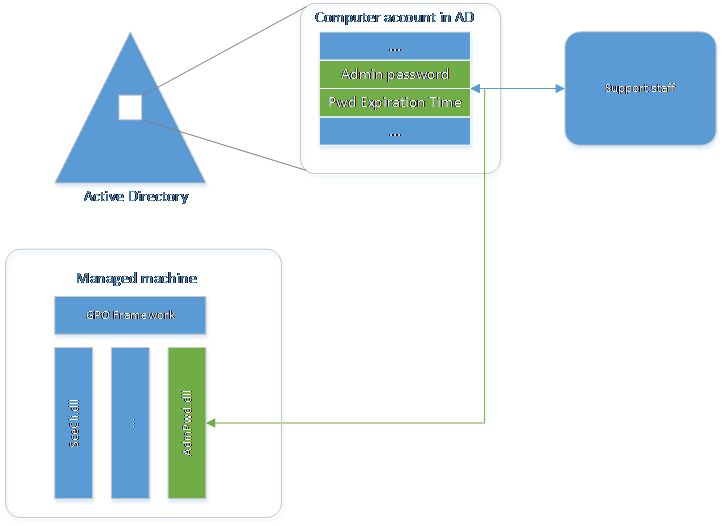

Local Administrator Password Solution is een nuttige oplossing voor het automatisch beheren van het lokale beheerderswachtwoord op computers die lid zijn van een domein, zodat het wachtwoord:

- Uniek op elke beheerde computer

- Willekeurig gegenereerd

- Veilig opgeslagen in de AD-infrastructuur

Deze oplossing is uitsluitend op de AD-infrastructuur gebouwd, waardoor het niet nodig is andere technologieën te installeren en te ondersteunen. Deze tool zelf is een client-side extensie voor groepsbeleid die op beheerde machines is geïnstalleerd en alle beheertaken uitvoert. De beheertools die bij de oplossing worden geleverd, maken eenvoudige configuratie en beheer mogelijk.

Afbeeldingsbron: Microsoft

Het helpt om de volgende taak uit te voeren:

- Controleert of het wachtwoord van het lokale beheerdersaccount is verlopen of niet

- Genereert het nieuwe wachtwoord wanneer het oude wachtwoord is verlopen of moet worden gewijzigd voordat het verloopt

- Wijzigt het wachtwoord van het beheerdersaccount

- Rapporteert het wachtwoord aan het wachtwoord van Active Directory en slaat het op in een vertrouwelijk attribuut met een computeraccount in AD

- Het vermeldt de volgende vervaltijd voor Active Directory en slaat deze op in een vertrouwelijk kenmerk met een computeraccount in AD

- Het wachtwoord kan vervolgens uit een AD worden gelezen door gebruikers die dat kunnen

- Het wachtwoord kan door in aanmerking komende gebruikers worden gedwongen te worden gewijzigd

Kenmerk van LAPS

- Beveiliging:

- Het willekeurige wachtwoord dat automatisch regelmatig verandert op beheerde machines

- Effectieve beperking van Pass-the-hash-aanval

- Het wachtwoord wordt tijdens het transport beschermd via Kerberos-codering

- Het wachtwoord wordt bewaard in een AD door AD ACL, zodat een gedetailleerd beveiligingsmodel eenvoudig kan worden geïmplementeerd

- Beheersbaarheid

- Configureerbare wachtwoordparameters: leeftijd, complexiteit en lengte

- Mogelijkheid om een wachtwoordreset per machine af te dwingen

- Beveiligingsmodel geïntegreerd met AD ACL's

- De gebruikersinterface voor eindgebruik kan bestaan uit alle gewenste AD-beheertools, en er worden aangepaste tools (PowerShell en Fat-client) meegeleverd

- Bescherming tegen verwijdering van computeraccounts

- Eenvoudige implementatie en minimale footprint

Maak een back-up van uw informatie en systemen

U moet geplande back-ups maken van het Windows Server-besturingssysteem, inclusief de applicaties en gegevens die zijn opgeslagen op Windows Server. Als u dit wel doet, kunt u zich beschermen tegen ransomware-aanvallen op Windows Server. U moet regelmatig back-ups maken, zodat u snel kunt herstellen naar een punt vóór een ransomware-aanval.

Beheer en monitoring met behulp van Operations Management Suite

OMS is een cloudgebaseerde IT-beheeroplossing waarmee u uw lokale en cloudinfrastructuur kunt beheren en beschermen. OMS wordt geïmplementeerd als een cloudgebaseerde service en u kunt beginnen met het onderhouden van uw apps, services en ondersteuning met minimale extra investeringen. OMS wordt ook periodiek bijgewerkt met nieuwe functies en kan u helpen uw lopende onderhouds- en upgradekosten drastisch te verlagen.

OMS biedt de volgende kritische mogelijkheden:

- Inzicht en analyse. Deze functie kan logboeken en prestatiegegevens die zijn gegenereerd door Windows-besturingssystemen en -apps verzamelen, correleren, doorzoeken en hierop actie ondernemen. Het biedt realtime operationele inzichten voor al uw workloads en servers, on-premises en in Azure.

- Beveiliging en naleving. Deze functie identificeert, beoordeelt en beperkt beveiligingsrisico's. Het maakt gebruik van de Security and Audit-oplossing (die beveiligingsgebeurtenissen verzamelt en analyseert), de Antimalware-oplossing (die de huidige malwarebeschermingsstatus biedt) en de System Updates-oplossing (die de huidige status van software-updates biedt) om de voortdurende beveiliging van uw on-premises en cloud-workloads en servers te garanderen.

- Automatisering en controle. Deze functie automatiseert administratieve processen met runbooks (zoals runbooks in System Center) met behulp van Windows PowerShell®. Runbooks hebben toegang tot alle apps, besturingssystemen of services die kunnen worden beheerd door Windows PowerShell. Het biedt ook configuratiebeheer met Windows PowerShell Desired State Configuration (DSC), waarmee uw configuratie-instellingen automatisch on-premises en in Azure kunnen worden afgedwongen.

- Bescherming en herstel. Met deze functie kan een back-up worden gemaakt van herstelworkloads en -servers. Azure Backup beschermt app-gegevens voor on-premises en cloudgebaseerde servers. Azure Site Recovery helpt herstel na noodgevallen te bieden door replicatie, failover en herstel van on-premises virtuele Hyper-V-machines te organiseren.

Bescherm geprivilegieerde identiteiten

Bevoorrechte identiteiten zijn alle accounts met verhoogde bevoegdheden, zoals gebruikersaccounts die lid zijn van de groepen Domeinbeheerders, Bedrijfsbeheerders, lokale beheerders of zelfs Hoofdgebruikers. U moet deze bevoorrechte gebruikersidentiteiten beschermen tegen compromissen door potentiële aanvallers.

Hoe identiteiten in gevaar komen?

Bevoorrechte identiteiten komen vaak in gevaar als organisaties niet over de juiste richtlijnen beschikken om deze te beschermen. Hieronder volgen voorbeelden:

- Meer rechten die nodig zijn:Een van de meest voorkomende problemen is dat gebruikers meer rechten hebben die nodig zijn om hun functie uit te voeren. Een gebruiker die DNS beheert, kan bijvoorbeeld ook een AD-beheerder zijn. In de meeste gevallen wordt dit gedaan om te voorkomen dat er verschillende beheerniveaus moeten worden geconfigureerd. Als een dergelijk account wordt gehackt, beschikt de aanvaller automatisch over verhoogde bevoegdheden.

- Altijd aangemeld met verhoogde rechten. Een ander veelvoorkomend probleem is dat gebruikers met verhoogde rechten het voor onbeperkte tijd kunnen gebruiken. Het is heel gebruikelijk dat IT-professionals zich aanmelden bij een desktopcomputer met een bevoorrecht account, aangemeld blijven en het bevoorrechte account gebruiken om op internet te surfen en e-mail te gebruiken. Onbeperkte duur van geprivilegieerde accounts maakt het account vatbaar voor aanvallen en vergroot de kans dat het account in gevaar komt.

- Social engineering-onderzoek:In de meeste gevallen beginnen credentialbedreigingen met het onderzoeken van de organisatie en vervolgens het uitvoeren van gedetailleerde social engineering. Een aanvaller kan bijvoorbeeld een phishing-aanval uitvoeren via. E-mail om legitieme accounts (maar niet noodzakelijkerwijs verhoogde accounts) die toegang hebben tot het netwerk van de organisatie in gevaar te brengen. De aanvaller gebruikt deze geldige accounts vervolgens om aanvullend onderzoek op uw systeem uit te voeren en om geprivilegieerde accounts te identificeren die administratieve taken kunnen uitvoeren.

- Maak gebruik van accounts met verhoogde rechten. Zelfs met een standaard, het niet-verhoogde gebruikersaccount in het netwerk, kunnen aanvallers mogelijk toegang krijgen tot accounts met behulp van verhoogde machtigingen. Een van de meer populaire methoden om dit te doen is door gebruik te maken van de Pass-the-Hash- of Pass-the-Token-aanvallen.

Er zijn uiteraard andere methoden die de aanvallers kunnen gebruiken om geprivilegieerde gebruikersidentiteiten te identificeren en te compromitteren (waarbij elke dag nieuwe technieken worden gecreëerd).

Voorkom dat aanvallers toegang krijgen tot bevoorrechte identiteiten

U kunt het aanvalsoppervlak voor geprivilegieerde identiteiten (besproken in de vorige sectie) verkleinen met elk van de oplossingen die in de volgende tabel worden beschreven.

| Aanvalsvectoren | Hoe te verzachten |

| Meer privileges dan nodig zijn | Implementeer Just Enough Administration (JEA) voor alle IT-professionals die Windows Server en de apps en services (zoals Exchange Server of Exchange Online) die op Windows Server draaien, beheren met behulp van Windows PowerShell. |

| Altijd aangemeld met verhoogde rechten | Implementeer Just in Time Administration (JIT) voor alle gebruikers die verhoogde rechten nodig hebben, zodat de verhoogde rechten slechts voor een beperkte tijd kunnen worden gebruikt. Veel organisaties gebruiken de Local Administrator Password Solution (LAPS) als een eenvoudig maar krachtig JIT-beheermechanisme voor hun server- en clientsystemen. |

| Gecompromitteerde identiteit en Pass-The-Hash-aanvallen | Implementeer Microsoft Advanced Threat Analytics (ATA) om gecompromitteerde identiteiten in on-premises workloads en servers te helpen detecteren. ATA is een on-premises oplossing die u kunt gebruiken voor het beheren van fysieke en gevirtualiseerde workloads. |

| Pass-The-Hash-aanvallen | · Implementeer Credential Guard om inloggegevens en afgeleide gegevens te helpen beschermen tegen aanvallen zoals Pass-the-Hash of Pass-the-Token. “Credential-Guard” is een nieuwe functie in Windows Server 2016. Meer informatie:Windows Server 2016 Essentials versus Server 2012 R2: wat is het verschil? · Implementeer Remote Credential Guard om inloggegevens en afgeleide gegevens te helpen beschermen tegen aanvallen zoals Pass-the-Hash of Pass-the-Token die kunnen worden uitgevoerd op servers die als host fungeren voor Remote Desktop-verbindingen. Remote Credential Guard is een nieuwe functie in Windows Server 2016. |

Conclusie

Ik zal over deze serie blijven schrijven op basis van mijn ervaringen met wereldwijde klanten waarmee ik heb gewerkt. Ik hoop dat het artikel nuttig was. Vragen/suggesties zijn welkom in het commentaargedeelte hieronder. Bedankt voor uw bezoek!