אבטחה היא הדאגה הגדולה ביותר כיום עבור כל הארגון וכדי לשמור על השליטה על כל הסביבה שלך עלינו להביא את פתרונות ההקשחה הטובים יותר. מאמר זה הוא החלק הראשון שמדבר על אותם תרחישים ועצות (התקשות של Windows Server 2016). בקרוב נפרסם את החלק השני שלו.

Windows Server 2016 Hardening & Security: מדוע זה חיוני?

מקור: Microsoft Security Center

אבטחה היא סיכון אמיתי עבור ארגונים; פרצת אבטחה עלולה לשבש את כל העסקים ולעצור את הארגונים.

מוקדם יותר תוכל לזהות התקפה פוטנציאלית שתעזור לך יותר לצמצם כל פשרה באבטחה. התוקף מתחיל לחקור נקודות תורפה ואז ממשיך לבצע את המתקפה. ברגע שתוקפים נמצאים בסביבה, השלב הבא יבצע על ידי הסלמה של הרשאותיהם באמצעות תנועה לרוחב בתוך סביבת ההפעלה עד שהם משתלטים על הארגון תוך 24 עד 48 שעות מהפשרה הראשונה.

אנחנו צריכים להאריך את הזמן שלוקח לתוקף להשתלט על שבועות או אפילו חודשים על ידי חסימת התנועות הצידיות שלו והקשחת המערכות שלך.

להלן תרחיש תקיפה טיפוסי:

- התוקף עורך מחקר והכנה מסוימת לגבי ארגון (כגון באמצעות פייסבוק, Linked In, מנועי חיפוש או שירותי רשת חברתית אחרים).

- התוקף קובע את השיטה הטובה ביותר לתחילת התקפה (כגון הודעת דיוג או בדיקה בשירותי קצה הרשת).

- התוקף יוזם מתקפה כדי להשיג דריסת רגל ברשת ובשירותי הארגון.

- התוקף מקבל גישה ולאחר מכן, תוך שימוש בזהות אחת או יותר שנפגע, מנסה להסלים את ההרשאות שלו.

- התוקף מקבל הרשאות הסלמה וממשיך לסכן שירותים ושרתים בתוך הארגון, תוך פגיעה בנתונים וגורם למניעת שירות.

Windows Server 2016 עוזר למנוע ולזהות פשרה?

ל-Windows Server 2016 יש תכונות אבטחה מובנות כדי לעזור ולשפר בצורה טובה יותר את מערכת ההפעלה וזיהוי פעילות זדונית על ידי:

- בנה בסיס מאובטח.

- עדכוני אבטחה של Windows Server

- הגדרות מדיניות קבוצתית

- כלי סקריפט מקומיים

- שילוב עם Microsoft Operations Management Suite (OMS).

- הגן על זהויות מיוחסות.

- רק די מינהל (JEA)

- רק בניהול זמן (JIT)

- משמר תעודות

- משמר אישורים מרוחק

- ניתוח איומים מתקדם.

- הקשיח את שרת Windows

- שליטה ב-Flow Guard

- Windows Defender

- שומר מכשיר

- AppLocker

- Microsoft OMS.

- שפר את זיהוי האיומים

- ערכי יומן אירועים של Windows

- ביקורת Windows Server

- Microsoft OMS.

- Harden Hyper-V®סביבות

- בד שמור

- TPM ב-Hyper-V

- חומת האש של מרכז נתונים ברשתות מוגדרות תוכנה (SDN).

בנה בסיס מאובטח על ידי יישום שיטות עבודה מומלצות כמוזכר להלן

עדכוני אבטחה של Windows Server

עדכוני מיקרוסופט עבור מערכות ההפעלה Windows מקבלים מהדורה קבועה. תיקונים אלה כוללים עדכוני אבטחה לשמירה על אבטחת Windows Server כאשר מתגלים איומים ופגיעויות חדשות, כמו גם עדכוני הגדרות נגד תוכנות זדוניות ואנטי ריגול עבור Windows Defender.

אתה יכול לפרוס עדכונים אלה לשרתים בארגון שלך באמצעות אחת מהשיטות המפורטות בטבלה הבאה.

| שִׁיטָה | מתי לבחור בשיטה זו |

| Windows Update בלבד | השתמש בשיטה זו כאשר יש לך מספר קטן של שרתים שיש להם גישה ישירה לאינטרנט ויכולים להוריד עדכונים ישירות מ-Windows Update. |

| Windows Server Update Services (WSUS) | השתמש בשיטה זו כאשר אין לך מנהל תצורה של מרכז המערכת אך מעוניין בדרך מרוכזת של הורדה וניהול עדכונים. |

| מנהל תצורת מרכז המערכת | שיטה זו ממנפת את שירותי העדכון של Windows Server כדי להוריד את העדכונים, אך לאחר מכן משתמשת בגמישות הפריסה של תכונת עדכון התוכנה במנהל התצורה של מרכז המערכת כדי לפרוס את העדכונים לשרתים ברשת שלך. |

הגדר את הגדרות האבטחה של Windows Server

מערכות ההפעלה של Windows כוללות הגדרות אבטחה שבהן אתה יכול להשתמש כדי לעזור להקשיח את פרופילי האבטחה של המחשב. Microsoft מפרסמת קווי אבטחה בסיסיים המספקים הגדרות מומלצות עבור חומת האש של Windows, Windows Defender והגדרות אבטחה אחרות. קווי בסיס אבטחה אלה מסופקים כגיבויים של אובייקט מדיניות קבוצתית (GPO) שתוכל לייבא לתוך ADDS ולאחר מכן לפרוס לשרתים המחוברים לתחום. יתר על כן, אתה יכול להשתמש בכלים מסוימים כדי להבין ולבצע את ההקשחות ברמת השרת וברמת התחום.

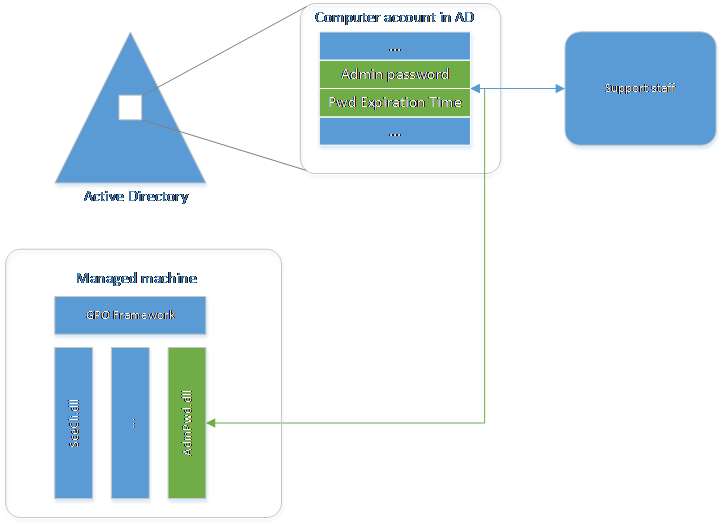

כלי אחד שאני אוהב להזכיר הוא LAPS שהוא מלבד Just Enough Administration (JEA), Just in Time Administration (JIT), Credential Guard, Remote Credential Guard ו-Advanced Threat Analytics.

פתרון סיסמת מנהל מקומי הוא פתרון מועיל לניהול אוטומטי של סיסמת מנהל מקומית במחשבים המחוברים לדומיין, כך שהסיסמה היא:

- ייחודי בכל מחשב מנוהל

- נוצר באופן אקראי

- מאוחסן בצורה מאובטחת בתשתית AD

פתרון זה בנוי רק על תשתית AD, כך שאין צורך להתקין ולתמוך בטכנולוגיות אחרות. כלי זה עצמו הוא הרחבת צד לקוח של מדיניות קבוצתית המותקנת על מחשבים מנוהלים ומבצעת את כל משימות הניהול. כלי ניהול המסופקים עם הפתרון מאפשרים הגדרה וניהול קלים.

מקור תמונה: מיקרוסופט

זה עוזר לבצע את המשימה הבאה:

- בודק אם הסיסמה של חשבון המנהל המקומי פג או לא

- יוצר את הסיסמה החדשה כאשר פג תוקף הסיסמה הישנה או שנדרש לשנות אותה לפני התפוגה

- משנה את הסיסמה של חשבון המנהל

- מדווח על הסיסמה לסיסמה Active Directory, מאחסנת אותה בתכונה סודית עם חשבון מחשב ב-AD

- הוא מציין את זמן התפוגה הבא ל-Active Directory, מאחסן אותו בתכונה סודית עם חשבון מחשב ב-AD

- לאחר מכן ניתן לקרוא את הסיסמה ממודעה על ידי משתמשים שיכולים לעשות זאת

- משתמשים זכאים יכולים לאלץ לשנות את הסיסמה

תכונה של LAPS

- בִּטָחוֹן:

- הסיסמה האקראית המשתנה אוטומטית באופן קבוע במחשבים מנוהלים

- הפחתה אפקטיבית של מתקפת העבר את ה-hash

- הסיסמה מוגנת במהלך ההעברה באמצעות הצפנת Kerberos

- הסיסמה נשמרת ב-AD על ידי AD ACL, כך שניתן ליישם בקלות מודל אבטחה פרטני

- יכולת ניהול

- פרמטרי סיסמה הניתנים להגדרה: גיל, מורכבות ואורך

- יכולת לכפות איפוס סיסמה על בסיס לכל מכונה

- מודל אבטחה משולב עם AD ACLs

- ממשק משתמש קצה יכול להיות כל כלי ניהול AD לבחירה, בתוספת כלים מותאמים אישית (PowerShell ו-Fat client) מסופקים

- הגנה מפני מחיקת חשבון מחשב

- יישום קל וטביעת רגל מינימלית

גבה את המידע והמערכות שלך

עליך לבצע גיבויים מתוזמנים של מערכת ההפעלה Windows Server, כולל היישומים והנתונים המאוחסנים ב-Windows Server. פעולה זו תסייע בהגנה מפני התקפות כופר על שרת Windows. עליך לבצע גיבויים לעתים קרובות כדי שתוכל לשחזר במהירות לנקודת זמן לפני התקפת תוכנת כופר.

ניהול וניטור באמצעות Operations Management Suite

OMS הוא פתרון ניהול IT מבוסס ענן, שעוזר לך לנהל ולהגן על תשתיות הענן המקומיות שלך. OMS מיושם כשירות מבוסס ענן, ותוכל להתחיל לתחזק את האפליקציות, השירותים והתמיכה שלך במינימום השקעה נוספת. OMS גם מתעדכן מעת לעת עם תכונות חדשות ויכול לעזור להפחית באופן דרמטי את עלויות התחזוקה והשדרוג השוטפות שלך.

OMS מציעה את היכולות הקריטיות הבאות:

- תובנה וניתוח. תכונה זו יכולה לאסוף, לקשר, לחפש ולפעול לפי יומנים ונתוני ביצועים שנוצרו על ידי מערכות הפעלה ויישומי Windows. הוא מספק תובנות תפעוליות בזמן אמת עבור כל עומסי העבודה והשרתים שלך, במקום וב-Azure.

- אבטחה ותאימות. תכונה זו מזהה, מעריכה ומפחיתה סיכוני אבטחה. הוא משתמש בפתרון האבטחה והביקורת (שאוסף ומנתח אירועי אבטחה), פתרון Antimalware (המספק סטטוס הגנה נוכחי של תוכנות זדוניות), ובפתרון System Updates (המספק סטטוס עדכוני תוכנה עדכני) כדי להבטיח את האבטחה השוטפת של עומסי העבודה והשרתים המקומיים והענן שלך.

- אוטומציה ובקרה. תכונה זו הופכת תהליכים ניהוליים לאוטומטיים עם ספרי הפעלה (כמו ספרי הפעלה במרכז המערכת) באמצעות Windows PowerShell®. Runbooks יכולים לגשת לכל אפליקציות, מערכות הפעלה או שירותים שניתן לנהל על ידי Windows PowerShell. הוא גם מספק ניהול תצורה עם Windows PowerShell Desired State Configuration (DSC), שיכולה לאכוף אוטומטית את הגדרות התצורה שלך במקום וב-Azure.

- הגנה והתאוששות. תכונה זו יכולה לגבות עומסי עבודה ושרתים לשחזור. Azure Backup מגן על נתוני אפליקציה עבור שרתים מקומיים ומבוססי ענן. Azure Site Recovery עוזר לספק התאוששות מאסון על ידי תזמורת שכפול, כשל ושחזור של מכונות וירטואליות Hyper-V מקומיות.

הגן על זהויות מיוחסות

זהויות מורשות הן כל חשבונות שיש להם הרשאות מוגברות, כגון חשבונות משתמש החברים בקבוצות מנהלי דומיין, מנהלי ארגונים, מנהלי מערכת מקומיים, או אפילו משתמשים חזקים. אתה צריך להגן על זהויות המשתמש הפריבילגיות הללו מפני פגיעה על ידי תוקפים פוטנציאליים.

איך זהויות נפגעות?

זהויות מיוחסות לרוב נפגעות כאשר לארגונים אין הנחיות מתאימות להגן עליהם. להלן דוגמאות:

- הרשאות נוספות הכרחיות:אחת הבעיות הנפוצות ביותר היא שלמשתמשים יש יותר זכויות הנחוצות לביצוע תפקידם. לדוגמה, משתמש שמנהל DNS עשוי להיות גם מנהל AD. ברוב המקרים, זה נעשה כדי למנוע את הצורך להגדיר רמות ניהול שונות. אם חשבון כזה נפגע, לתוקף אוטומטית הרשאות מוגברות.

- מחובר עם הרשאות מוגברות כל הזמן. בעיה נפוצה נוספת היא שמשתמשים בעלי הרשאות גבוהות יכולים להשתמש בו לזמן בלתי מוגבל. זה נפוץ מאוד עם מקצועני IT שנכנסים למחשב שולחני באמצעות חשבון מועדף, נשארים מחוברים ומשתמשים בחשבון המועדף כדי לגלוש באינטרנט ולהשתמש בדוא"ל. משך זמן בלתי מוגבל של חשבונות מועדפים גורם לחשבון להיות מועד להתקפה ומגדיל את הסיכויים שהחשבון ייפגע.

- מחקר הנדסה חברתית:ברוב המקרים, איומי אישור מתחילים בחקר הארגון ולאחר מכן ערכו הנדסה חברתית מפורטת. לדוגמה, תוקף עשוי לבצע התקפת דיוג באמצעות. דוא"ל כדי לסכן חשבונות לגיטימיים (אך לא בהכרח חשבונות גבוהים) שיש להם גישה לרשת של הארגון. לאחר מכן, התוקף משתמש בחשבונות תקפים אלה כדי לבצע מחקר נוסף על המערכת שלך ולזהות חשבונות מורשים שיכולים לבצע משימות ניהול.

- מנף חשבונות עם הרשאות גבוהות. אפילו עם תקן, חשבון המשתמש הלא מוגבר ברשת, תוקפים יכולים לקבל גישה לחשבונות באמצעות הרשאות גבוהות. אחת השיטות הפופולריות יותר לעשות זאת היא באמצעות התקפות Pass-the-Hash או Pass-the-Token.

יש כמובן שיטות אחרות בהן יכולים התוקפים להשתמש כדי לזהות ולסכן זהויות משתמש מועדפות (כאשר טכניקות חדשות נוצרות מדי יום).

מנע מתוקפים לקבל גישה לזהויות מיוחסות

אתה יכול לצמצם את משטח ההתקפה עבור זהויות מורשות (שנדונו בסעיף הקודם) עם כל אחת מההקלות המתוארות בטבלה הבאה.

| וקטורים לתקוף | איך להפחית |

| יותר הרשאות ממה שצריך | הטמע Just Enough Administration (JEA) עבור כל אנשי ה-IT המנהלים את Windows Server ואת האפליקציות והשירותים (כגון Exchange Server או Exchange Online) הפועלים על Windows Server באמצעות Windows PowerShell. |

| מחובר עם הרשאות מוגברות כל הזמן | הטמע Just in Time Administration (JIT) עבור כל המשתמשים שדורשים הרשאות מוגברות כך שניתן יהיה להשתמש בהרשאות המוגברות רק לפרק זמן מוגבל. ארגונים רבים משתמשים בפתרון סיסמת המנהל המקומי (LAPS) כמנגנון ניהול JIT פשוט אך חזק עבור מערכות השרת והלקוח שלהם. |

| זהות שנפגעה והתקפות Pass-The-Hash | הטמע את Microsoft Advanced Threat Analytics (ATA) כדי לסייע באיתור זהויות שנפגעו בעומסי עבודה ובשרתים מקומיים. ATA הוא פתרון מקומי שבו אתה יכול להשתמש כדי לנהל עומסי עבודה פיזיים ווירטואליזציה. |

| התקפות Pass-The-Hash | · הטמעת Credential Guard כדי לסייע בהגנה על אישורים ונגזרות אישורים מפני התקפות כגון Pass-the-Hash או Pass-the-Token. "Credential-Guard" הוא תכונה חדשה ב-Windows Server 2016. למידע נוסף:Windows Server 2016 Essentials לעומת Server 2012 R2: מה ההבדל? · הטמעה Remote Credential Guard כדי לסייע בהגנה על אישורים ונגזרות אישורים מפני התקפות כגון Pass-the-Hash או Pass-the-Token שניתן לבצע בשרתים המארחים חיבורים לשולחן עבודה מרוחק. Remote Credential Guard הוא תכונה חדשה ב-Windows Server 2016. |

מַסְקָנָה

אני אמשיך לכתוב על הסדרה הזו בהתבסס על הניסיון שלי עם לקוחות גלובליים שאיתם עבדתי. אני מקווה שהמאמר היה מועיל. שאלות/הצעות יתקבלו בברכה בקטע התגובות למטה. תודה על הביקור!