Il lavoro remoto e ibrido non sono più tendenze a breve termine: sono diventati la spina dorsale strutturale del modo in cui operano le organizzazioni moderne. Oggi, le aziende di tutte le dimensioni fanno molto affidamento su team distribuiti che necessitano di un accesso sicuro a strumenti interni e dati sensibili da case, hotel, aeroporti, spazi di coworking e praticamente ovunque si svolga il lavoro.

Tuttavia, se da un lato l’accesso remoto offre flessibilità e guadagni di produttività, dall’altro introduce anche un crescente livello di responsabilità per i team IT e di sicurezza. La domanda si sposta rapidamente da “I dipendenti possono lavorare da qualsiasi luogo?” a "Come possiamo garantire che ogni connessione sia sicura, stabile e conforme?"

Con l’aumento del numero di utenti remoti, aumenta anche la potenziale superficie di attacco. Le aziende devono garantire che ogni connessione sia adeguatamente autenticata, ogni sessione sia protetta con una crittografia avanzata e che tutte le policy per l'accesso alla rete siano applicate in modo coerente. Allo stesso tempo, le prestazioni devono rimanere affidabili, anche quando centinaia o migliaia di utenti tentano di connettersi contemporaneamente. Senza la giusta infrastruttura, i rallentamenti della VPN, le configurazioni errate o, peggio ancora, le violazioni dei dati diventano rischi reali.

Questo è il motivo per cui le aziende investono in soluzioni di accesso remoto appositamente progettate per scalare in modo sicuro. E questo ci porta a uno dei componenti chiave dell’accesso remoto sicuro ad alti volumi: il concentratore VPN.

Un concentratore VPN è un dispositivo di rete dedicato che crea, gestisce e crittografa un gran numero di connessioni VPN contemporaneamente. Funziona come un gateway sicuro tra gli utenti esterni e i sistemi interni privati all'interno della tua organizzazione.

Il confronto più semplice:

Un server VPN potrebbe supportare un piccolo team remoto.

Un concentratore VPN supporta organizzazioni complete con centinaia o migliaia di utenti remoti.

Centralizza:

- Autenticazione dell'utente

- Crittografia e gestione delle chiavi

- Politiche di controllo degli accessi

- Throughput e prestazioni del traffico

Chi in genere ne ha bisogno:

| Tipo di organizzazione | Motivo |

| Grandi imprese | Elevata domanda di utenti remoti |

| Finanza e banche | Forti requisiti di conformità e audit |

| Assistenza sanitaria | Accesso remoto sicuro ai dati medici protetti |

| Governo e difesa | Controllo rigoroso dell'accesso ai dati |

| Aziende multisito | Centinaia di tunnel tra i rami |

In breve: se tempi di inattività o compromessi = disastro aziendale, un concentratore è spesso parte della soluzione.

Come funziona un concentratore VPN?

Un concentratore VPN si trova ai margini della rete, dietro il firewall e prima delle applicazioni interne. Quando un utente remoto si connette, il dispositivo:

- Autenticazione dell'identità:Il concentratore verifica l'identità dell'utente utilizzando sistemi di autenticazione aziendale come Active Directory, LDAP, token MFA o certificati client. Ciò garantisce che solo il personale autorizzato possa accedere.

- Negoziazione della crittografia:L'endpoint e il concentratore concordano i parametri crittografici, comunemente tramite IPsec o SSL/TLS, per stabilire un tunnel di comunicazione protetto.

- Creazione di un tunnel sicuro:Viene creato un tunnel VPN che crittografa i dati in transito e ne impedisce l'intercettazione o la manomissione.

- Assegnazione e instradamento dell'indirizzo IP:Il concentratore assegna a ciascun utente un indirizzo IP virtuale e decide come dovrebbe fluire il traffico in base alle policy di rete.

- Applicazione delle policy di accesso:Le autorizzazioni utente determinano quali sistemi, applicazioni o dati interni può raggiungere la sessione. Ciò mantiene il principio del privilegio minimo.

- Crittografia continua e protezione del traffico:Tutti i pacchetti in entrata e in uscita vengono crittografati e decrittografati alla velocità della linea per mantenere riservatezza e integrità.

- Monitoraggio, registrazione e controllo della conformità:Le attività degli utenti vengono monitorate per la risposta alla sicurezza, l'ottimizzazione delle prestazioni e il reporting normativo.

Le funzioni chiave includono:

IMPARENTATO:VPN per iOS 18: risoluzione dei problemi relativi alla VPN e migliore VPN per iPhone

| Caratteristica | Valore |

| Crittografia con accelerazione hardware | Ottime prestazioni sotto carico |

| Controllo dell'identità centralizzato | Un posto per revocare o limitare |

| Elevata capacità di sessione | Centinaia o migliaia di tunnel |

| Opzioni di resilienza | Clustering di failover per evitare interruzioni |

| Registri di traffico dettagliati | Per audit forensi e di conformità |

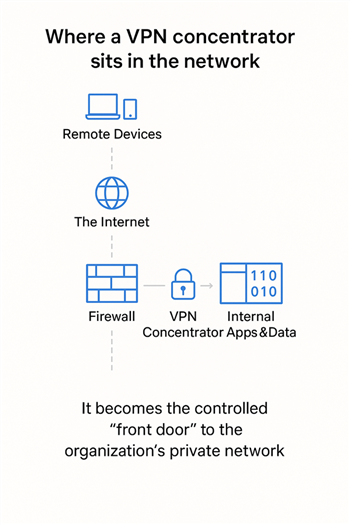

Dove si trova un concentratore VPN nella rete

Il concentratore VPN è posizionato tra il firewall dell’organizzazione e le sue applicazioni e dati interni. I dispositivi remoti si connettono tramite Internet, passando prima attraverso il firewall per la protezione iniziale. Da lì, il traffico viene indirizzato al concentratore VPN, che autentica gli utenti, stabilisce tunnel sicuri e crittografati e controlla l'accesso alle risorse di rete interne. In questa configurazione, il concentratore VPN funge effettivamente da “porta d’ingresso” controllata dell’organizzazione, ovvero il punto di ingresso principale alla sua rete privata.

Concentratore VPN e altri strumenti VPN

Poiché i termini VPN spesso vengono confusi, queste distinzioni aiutano a chiarire quale strumento si adatta a quale scenario.

1. Concentratore VPN e router VPN

| Capacità | Router VPN | Concentratore VPN |

| Progettato per | Piccoli uffici | Dalle PMI alle grandi imprese |

| Capacità della sessione | Decine | Da centinaia a migliaia |

| Autenticazione | Di base | Directory + integrazione MFA |

| Produttività | Limitato | Criptovaluta ad alte prestazioni |

| Costi e gestione | Basso | Alto |

Se hai un team piccolo e utilizzi principalmente app SaaS, non è necessario un concentratore.

2. Concentratore VPN vs Server/Client VPN

| Componente | Funzione |

| Cliente VPN | Il software sul dispositivo di un utente |

| Server VPN | Termina le sessioni VPN |

| Concentratore VPN | Un server VPN su larga scala con gestione della sicurezza e gestione del carico |

Un concentratoreÈessenzialmente un server VPN avanzato ottimizzato per la scalabilità.

3. Concentratore VPN vs VPN da sito a sito

| Domanda | Da sito a sito | Concentratore |

| Connette i singoli utenti? | NO | SÌ |

| Connette intere reti? | SÌ | SÌ |

| Meglio per | Collegamento di rami | Forza lavoro remota |

Entrambi vengono spesso utilizzati contemporaneamente.

4. Concentratore VPN vs VPN cloud

| Fattore | Concentratore hardware | Gateway VPN sul cloud |

| Distribuzione | Data center in sede | Cloud completamente gestito |

| Costo iniziale | Alto | Basso |

| Scalabilità | Limitato dall'hardware | Elastico |

| Manutenzione | È richiesto l'IT interno | Incluso |

| Posizione di sicurezza | Perimetro di rete | PoP distribuiti |

| Meglio per | Ambienti locali legacy | Team remoti cloud-first |

Questo confronto sta diventando la decisione aziendale principale nel 2025 e oltre.

Pro e contro dei concentratori VPN

I concentratori VPN svolgono un ruolo fondamentale nel connettere in modo sicuro un gran numero di utenti remoti alle reti aziendali. Offrono controllo centralizzato ed elevata affidabilità, ma comportano anche considerazioni sui costi e sulla scalabilità. La tabella seguente riassume i principali vantaggi e svantaggi dell'utilizzo dei concentratori VPN.

| Vantaggi | Svantaggi |

| Supporta l'accesso remoto ad alto volume | I costi di hardware e licenza si sommano rapidamente |

| Architettura matura e collaudata | Richiede ingegneri qualificati per l'implementazione e la manutenzione |

| Stretto controllo di sicurezza da un unico posto | Possibili colli di bottiglia nelle prestazioni se sottodimensionati |

| Funziona bene con i framework di conformità | L’infrastruttura deve rimanere on-premise |

| Affidabile se configurato con ridondanza | Le aziende cloud-first potrebbero ottenere un ROI inferiore |

Funzionano eccezionalmente bene quando necessario, ma molte aziende acquistano tecnologia di cui non hanno realmente bisogno.

Vantaggi di conformità e gestione del rischio di VPN Concentrator

Le imprese spesso giustificano i concentratori sulla base diverificabilitàEcontrollare. Supportano:

- Controllo degli accessi basato sui ruoli

- Standard di crittografia come AES-256 e TLS 1.3

- Integrazione SIEM per avvisi in tempo reale

- Visibilità e registrazione complete del tunnel

- Applicazione dell’accesso con privilegi minimi

Ciò li rende fortemente allineati con mandati come:

| Norma di conformità | Perché i concentratori aiutano |

| HIPAA | Proteggi l'accesso PHI |

| PCIDSS | Crittografa i dati della carta e registra l'accesso |

| SOC2 | Controlli di accesso dimostrabili |

| SOX | Verifica dell'autenticazione centralizzata |

Se il tuo team di sicurezza vive di fogli di calcolo e registri di controllo, un concentratore è spesso allettante.

Hai bisogno di un concentratore VPN? (Guida alla decisione)

Utilizza questa guida rapida per determinare se un concentratore VPN soddisfa le esigenze della tua organizzazione.

✅ Probabilmente lo farai se:

- Tu supportiOltre 100 lavoratori remoti ogni giorno

- Applicazioni mission-criticalsono ospitati internamente

- Devi incontrarticonformità governativa o finanziariastandard

- Esperienza degli utentifrequenti rallentamenti o disconnessioni della VPN

- Haicompetenze di rete interneper la distribuzione e la manutenzione

❌TuProbabilmente noSe:

- Haimeno di 50 utenti remoti

- La maggior parte delle tue applicazioni lo sonoSaaS o ospitato su cloud

- Hainessun rigoroso controllo o requisiti di conformità

- TuoPersonale IT o budgetè limitato

Ancora incerto?Considera la direzione della tua infrastruttura:

- Vuoi espandere il tuo data center on-premise?Un concentratore può essere un investimento intelligente.

- Migrazione verso il cloud?Le moderne VPN cloud o le soluzioni Zero Trust potrebbero essere una soluzione migliore.

3 alternative moderne: Cloud VPN e Zero Trust

I tradizionali concentratori VPN basati su hardware non sono più l’unica opzione per proteggere l’accesso remoto. Mentre le aziende si spostano verso infrastrutture ibride e cloud-first, molte organizzazioni di piccole e medie dimensioni stanno adottando modelli di sicurezza moderni e flessibili in linea con i loro obiettivi di trasformazione digitale.

1. Gateway VPN cloud

I gateway Cloud VPN sono completamente gestiti dai fornitori di servizi, eliminando la necessità di hardware fisico o complesse configurazioni locali.

I principali vantaggi includono:

- Nessun sovraccarico dell'infrastruttura: nessun hardware da acquistare, montare in rack, alimentare o applicare patch.

- Scalabilità istantanea: aggiungi o rimuovi facilmente utenti remoti in base alle fluttuazioni della domanda.

- Elevata disponibilità: l'infrastruttura ridondante e distribuita a livello globale riduce i rischi di inattività.

- Gestione semplificata: i dashboard centralizzati semplificano la configurazione e il monitoraggio.

Questo modello è particolarmente interessante per le organizzazioni che desiderano un accesso affidabile e sicuro senza espandere la presenza del proprio data center.

2. Accesso alla rete Zero Trust (ZTNA)

Zero Trust Network Access rappresenta un cambiamento significativo rispetto al tradizionale modello VPN “connect-then-trust”. Invece di garantire agli utenti un ampio accesso alla rete, ZTNA applica controlli di accesso per applicazione basati sull’identità.

I vantaggi principali includono:

- Autenticazione granulare: ogni utente e dispositivo viene verificato prima di accedere a un'app specifica.

- Esposizione ridotta al minimo: gli utenti non vedono né accedono mai a parti della rete di cui non hanno bisogno.

- Livello di sicurezza migliorato: limita i movimenti laterali in caso di compromissione dell'account o infezione da malware.

ZTNA è particolarmente adatto per team distribuiti e organizzazioni che gestiscono dati sensibili e che desiderano andare oltre la sicurezza basata sul perimetro.

3. SASE (Secure Access Service Edge)

SASE combina rete e sicurezza in una piattaforma unificata fornita sul cloud. Integra funzionalità come gateway Web sicuri, broker di sicurezza per l'accesso al cloud (CASB) e SD-WAN in un'unica architettura.

I principali vantaggi includono:

- Gestione unificata: sicurezza e connettività sono gestite attraverso un unico servizio.

- Ottimizzazione globale: i dati vengono instradati attraverso il punto di presenza (PoP) più vicino per prestazioni più veloci.

- Ideale per team internazionali: garantisce un accesso coerente e a bassa latenza indipendentemente dalla posizione dell'utente.

SASE è particolarmente vantaggioso per le imprese globali che cercano sia scalabilità che applicazione coerente delle politiche in tutte le regioni.

Perché questi approcci al cloud sono importanti

La sicurezza basata sul cloud si allinea naturalmente con l’odierna infrastruttura nativa del cloud. Quando gli utenti e le applicazioni si spostano fuori sede, la sicurezza deve seguirli. L'adozione di soluzioni come Cloud VPN, ZTNA o SASE consente alle organizzazioni di mantenere una protezione di livello aziendale riducendo al tempo stesso la complessità operativa.

I provider moderni come BearVPN esemplificano questa tendenza, aiutando le aziende a scaricare l'onere della gestione dell'accesso remoto garantendo al tempo stesso una sicurezza solida, scalabile e conforme senza possedere o mantenere l'hardware.

Fornitori popolari di concentratori VPN

La maggior parte dei valutatori aziendali si concentra su:

- Cisco (Meraki, ASA + AnyConnect)

- Elettrodomestici Fortinet FortiGate

- Hardware GlobalProtect di Palo Alto Networks

- Juniper Secure Connect

- Gateway VPN di Aruba

Questi prodotti sono potenti ma richiedono un'attenta pianificazione e operazioni qualificate.

Domande frequenti su VPN Concentrator

- Dove dovrebbe essere installato un concentratore VPN?

Un concentratore VPN viene generalmente installato dietro il firewall dell’organizzazione, posizionato sul perimetro della rete. Questa configurazione garantisce che tutto il traffico VPN in entrata e in uscita passi attraverso sia il firewall che il concentratore. Il firewall gestisce il filtraggio dei pacchetti e la prevenzione delle intrusioni, mentre il concentratore VPN gestisce la crittografia, l'autenticazione e la creazione di tunnel sicuri.

- Quali protocolli VPN supportano i concentratori VPN?

Comunemente IPsec, SSL/TLS, IKEv2 e miglioramenti specifici del fornitore.

- I concentratori VPN possono funzionare nel cloud?

SÌ. La maggior parte dei principali fornitori di VPN offre ora concentratori VPN virtuali che funzionano su piattaforme cloud leader come AWS, Microsoft Azure e Google Cloud Platform (GCP).

- Quanti utenti possono supportare i concentratori VPN?

Da 100 a 5.000+ a seconda della classe dell'appliance e della configurazione del cluster.

- I concentratori VPN supportano l'autenticazione a più fattori (MFA)?

Sì, spesso con funzionalità integrate o integrazioni come Duo, Okta e Azure AD.

- La VPN cloud può sostituire un concentratore hardware?

iosempre più sì, soprattutto per i team cloud-first o le PMI.

Conclusione

I concentratori VPN rimangono una scelta affidabile per le organizzazioni con molti utenti remoti, sistemi critici locali e rigorose esigenze di conformità. Forniscono sicurezza e scalabilità elevate, ma comportano anche costi ed esigenze di gestione più elevati.

Man mano che sempre più aziende passano al cloud, la sicurezza deve adattarsi per seguire gli utenti ovunque lavorino. I moderni gateway VPN cloud e le soluzioni Zero Trust ora offrono una protezione uguale o maggiore con uno sforzo operativo molto inferiore.

Se stai esplorando le opzioni di accesso remoto, BearVPN può aiutarti a scegliere la soluzione giusta, che si tratti di hardware tradizionale o di un modello di accesso sicuro basato su cloud. La migliore sicurezza dovrebbe proteggere la tua attività senza rallentarla.