Le travail à distance et hybride ne sont plus des tendances à court terme : ils sont devenus l’épine dorsale structurelle du fonctionnement des organisations modernes. Aujourd'hui, les entreprises de toutes tailles s'appuient largement sur des équipes distribuées qui ont besoin d'un accès sécurisé aux outils internes et aux données sensibles depuis les domiciles, les hôtels, les aéroports, les espaces de coworking et pratiquement partout où le travail a lieu.

Cependant, si l’accès à distance apporte flexibilité et gains de productivité, il introduit également un niveau croissant de responsabilité pour les équipes informatiques et de sécurité. La question passe rapidement de « Les employés peuvent-ils travailler de n’importe où ? » à « Comment pouvons-nous garantir que chaque connexion est sécurisée, stable et conforme ? »

À mesure que le nombre d’utilisateurs distants augmente, la surface d’attaque potentielle augmente également. Les entreprises doivent s'assurer que chaque connexion est correctement authentifiée, que chaque session est protégée par un cryptage fort et que toutes les politiques d'accès au réseau sont appliquées de manière cohérente. Dans le même temps, les performances doivent rester fiables, même lorsque des centaines ou des milliers d'utilisateurs tentent de se connecter simultanément. Sans une infrastructure adaptée, les ralentissements VPN, les mauvaises configurations ou, pire encore, les violations de données deviennent de réels risques.

C'est pourquoi les entreprises investissent dans des solutions d'accès à distance spécialement conçues pour évoluer en toute sécurité. Et cela nous amène à l’un des composants clés de l’accès distant sécurisé à haut volume : le concentrateur VPN.

Un concentrateur VPN est un périphérique réseau dédié qui crée, gère et crypte simultanément un grand nombre de connexions VPN. Il agit comme une passerelle sécurisée entre les utilisateurs externes et les systèmes internes privés de votre organisation.

La comparaison la plus simple :

Un serveur VPN peut prendre en charge une petite équipe distante.

Un concentrateur VPN prend en charge des organisations complètes comptant des centaines ou des milliers d'utilisateurs distants.

Il centralise :

- Authentification de l'utilisateur

- Chiffrement et gestion des clés

- Politiques de contrôle d'accès

- Débit et performances du trafic

Qui en a généralement besoin :

| Type d'organisation | Raison |

| Grandes entreprises | Forte demande des utilisateurs distants |

| Finance et banque | Exigences strictes en matière de conformité et d’audit |

| Soins de santé | Accès à distance sécurisé aux données médicales protégées |

| Gouvernement et défense | Contrôle strict de l'accès aux données |

| Entreprises multi-sites | Des centaines de tunnels entre les branches |

En bref : si temps d'arrêt ou compromis = désastre commercial, un concentrateur fait souvent partie de la solution.

Comment fonctionne un concentrateur VPN ?

Un concentrateur VPN se trouve en périphérie du réseau, derrière le pare-feu et avant les applications internes. Lorsqu'un utilisateur distant se connecte, l'appareil :

- Authentification d'identité :Le concentrateur vérifie l'identité de l'utilisateur à l'aide de systèmes d'authentification d'entreprise tels qu'Active Directory, LDAP, des jetons MFA ou des certificats clients. Cela garantit que seul le personnel autorisé peut y accéder.

- Négociation de chiffrement :Le point final et le concentrateur s'accordent sur les paramètres cryptographiques – généralement via IPsec ou SSL/TLS – pour établir un tunnel de communication protégé.

- Établissement de tunnel sécurisé :Un tunnel VPN est créé, cryptant les données en transit et empêchant toute interception ou falsification.

- Attribution d'adresse IP et routage :Le concentrateur attribue à chaque utilisateur une adresse IP virtuelle et décide de la manière dont le trafic doit circuler en fonction des politiques réseau.

- Application des politiques d’accès :Les autorisations des utilisateurs déterminent les systèmes, applications ou données internes que la session peut atteindre. Cela maintient le principe du moindre privilège.

- Cryptage continu et protection du trafic :Tous les paquets entrants et sortants sont cryptés et déchiffrés à vitesse de ligne pour préserver la confidentialité et l'intégrité.

- Surveillance, journalisation et audit de conformité :Les activités des utilisateurs sont suivies pour les réponses de sécurité, l'optimisation des performances et les rapports réglementaires.

Les fonctions clés incluent :

EN RAPPORT:VPN iOS 18 : dépannage des problèmes VPN et meilleur VPN pour iPhone

| Fonctionnalité | Valeur |

| Chiffrement accéléré par le matériel | Fortes performances sous charge |

| Contrôle d'identité centralisé | Un seul endroit pour révoquer ou restreindre |

| Capacité de session élevée | Des centaines à des milliers de tunnels |

| Options de résilience | Clustering de basculement pour éviter les pannes |

| Journaux de trafic détaillés | Pour les audits médico-légaux et de conformité |

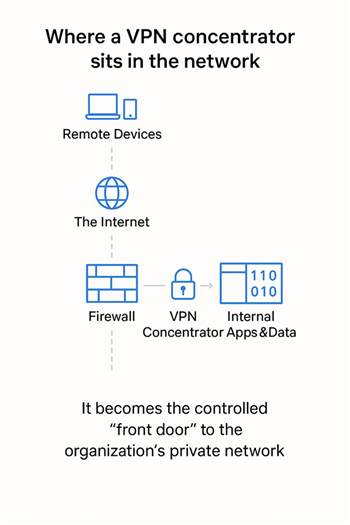

Où se trouve un concentrateur VPN dans le réseau

Le concentrateur VPN se positionne entre le pare-feu de l’organisation et ses applications et données internes. Les appareils distants se connectent via Internet, en passant d'abord par le pare-feu pour une protection initiale. De là, le trafic est dirigé vers le concentrateur VPN, qui authentifie les utilisateurs, établit des tunnels sécurisés et cryptés et contrôle l'accès aux ressources du réseau interne. Dans cette configuration, le concentrateur VPN sert effectivement de « porte d’entrée » contrôlée de l’organisation, c’est-à-dire le principal point d’entrée à son réseau privé.

Concentrateur VPN vs autres outils VPN

Étant donné que les termes VPN sont souvent confondus, ces distinctions aident à clarifier quel outil correspond à quel scénario.

1. Concentrateur VPN vs routeur VPN

| Capacité | Routeur VPN | Concentrateur VPN |

| Conçu pour | Petits bureaux | PME à grande entreprise |

| Capacité des séances | Des dizaines | Des centaines à des milliers |

| Authentification | Basique | Intégration Annuaire + MFA |

| Débit | Limité | Cryptographie haute performance |

| Coût et gestion | Faible | Haut |

Si vous avez une petite équipe et principalement des applications SaaS, un concentrateur n'est pas nécessaire.

2. Concentrateur VPN vs serveur/client VPN

| Composant | Fonction |

| Client VPN | Le logiciel sur l’appareil d’un utilisateur |

| Serveur VPN | Termine les sessions VPN |

| Concentrateur VPN | Un serveur VPN à grande échelle avec gestion de la sécurité et gestion de la charge |

Un concentrateurestessentiellement un serveur VPN avancé optimisé pour l’évolutivité.

3. Concentrateur VPN vs VPN site à site

| Question | Site à site | Concentrateur |

| Connecte les utilisateurs individuels ? | Non | Oui |

| Connecte des réseaux entiers ? | Oui | Oui |

| Idéal pour | Liaison de branches | Travail à distance |

Les deux sont souvent déployés simultanément.

4. Concentrateur VPN vs Cloud VPN

| Facteur | Concentrateur de matériel | Passerelle VPN cloud |

| Déploiement | Centre de données sur site | Cloud entièrement géré |

| Coût initial | Haut | Faible |

| Évolutivité | Limité par le matériel | Élastique |

| Entretien | Informatique interne requise | Compris |

| Emplacement de sécurité | Périmètre du réseau | PoP distribués |

| Idéal pour | Environnements sur site hérités | Équipes distantes axées sur le cloud |

Cette comparaison devient la décision commerciale essentielle en 2025 et au-delà.

Avantages et inconvénients des concentrateurs VPN

Les concentrateurs VPN jouent un rôle essentiel dans la connexion sécurisée d'un grand nombre d'utilisateurs distants aux réseaux d'entreprise. Ils offrent un contrôle centralisé et une grande fiabilité, mais comportent également des considérations de coût et d'évolutivité. Le tableau ci-dessous résume les principaux avantages et inconvénients de l'utilisation de concentrateurs VPN.

| Avantages | Inconvénients |

| Prend en charge l'accès à distance à volume élevé | Les coûts de matériel et de licence s'additionnent rapidement |

| Une architecture mature et éprouvée | Nécessite des ingénieurs qualifiés pour déployer et maintenir |

| Contrôle de sécurité strict depuis un seul endroit | Des goulots d'étranglement en termes de performances sont possibles en cas de sous-dimensionnement |

| Fonctionne bien avec les cadres de conformité | L'infrastructure doit rester sur site |

| Fiable lorsqu'il est configuré avec redondance | Les entreprises axées sur le cloud pourraient obtenir un retour sur investissement inférieur |

Ils fonctionnent exceptionnellement bien en cas de besoin, mais de nombreuses entreprises achètent des technologies dont elles n’ont pas vraiment besoin.

Avantages de conformité et de gestion des risques du concentrateur VPN

Les entreprises justifient souvent des concentrateurs basés surauditabilitéetcontrôle. Ils soutiennent :

- Contrôle d'accès basé sur les rôles

- Normes de chiffrement comme AES-256 et TLS 1.3

- Intégration SIEM pour des alertes en temps réel

- Visibilité et journalisation complètes du tunnel

- Application de l’accès selon le principe du moindre privilège

Cela les rend fortement alignés sur des mandats tels que :

| Norme de conformité | Pourquoi les concentrateurs aident |

| HIPAA | Protéger l’accès aux PHI |

| PCI DSS | Crypter les données de la carte et accéder aux journaux |

| SOC2 | Contrôles d'accès démontrables |

| SOX | Vérification d'authentification centralisée |

Si votre équipe de sécurité vit dans des feuilles de calcul et des journaux d'audit, un concentrateur est souvent attrayant.

Avez-vous besoin d'un concentrateur VPN ? (Guide de décision)

Utilisez ce guide rapide pour déterminer si un concentrateur VPN répond aux besoins de votre organisation.

✅ Vous le faites probablement si :

- Vous soutenezPlus de 100 travailleurs à distance par jour

- Applications critiquessont hébergés en interne

- Vous devez rencontrerconformité gouvernementale ou financièrenormes

- Expérience des utilisateursralentissements ou déconnexions VPN fréquents

- Tu asexpertise réseau internepour le déploiement et la maintenance

❌VousProbablement passi:

- Tu asmoins de 50 utilisateurs distants

- La plupart de vos candidatures sontSaaS ou hébergé dans le cloud

- Tu aspas d'exigences strictes en matière d'audit ou de conformité

- TonPersonnel ou budget informatiqueest limité

Toujours incertain ?Considérez l’orientation de votre infrastructure :

- Vous souhaitez étendre votre centre de données sur site ?Un concentrateur peut être un investissement judicieux.

- Migrer vers le cloud ?Les solutions modernes de VPN cloud ou de confiance zéro peuvent être mieux adaptées.

3 alternatives modernes : Cloud VPN et Zero Trust

Les concentrateurs VPN matériels traditionnels ne sont plus la seule option pour sécuriser l’accès à distance. Alors que les entreprises s’orientent vers des infrastructures hybrides et cloud-first, de nombreuses petites et moyennes organisations adoptent des modèles de sécurité modernes et flexibles qui s’alignent sur leurs objectifs de transformation numérique.

1. Passerelles VPN cloud

Les passerelles Cloud VPN sont entièrement gérées par les fournisseurs de services, éliminant ainsi le besoin de matériel physique ou de configurations complexes sur site.

Les principaux avantages comprennent :

- Aucune surcharge d'infrastructure : aucun matériel à acheter, aucun rack, aucune alimentation ou aucun correctif.

- Évolutivité instantanée : ajoutez ou supprimez facilement des utilisateurs distants en fonction des fluctuations de la demande.

- Haute disponibilité : une infrastructure redondante et distribuée à l’échelle mondiale réduit les risques d’indisponibilité.

- Gestion simplifiée : les tableaux de bord centralisés rationalisent la configuration et la surveillance.

Ce modèle est particulièrement attrayant pour les organisations qui souhaitent un accès fiable et sécurisé sans étendre l'empreinte de leur propre centre de données.

2. Accès réseau Zero Trust (ZTNA)

L’accès réseau Zero Trust représente un changement significatif par rapport au modèle VPN traditionnel « connecter puis faire confiance ». Au lieu d'accorder aux utilisateurs un large accès au réseau, ZTNA applique des contrôles d'accès basés sur l'identité et par application.

Les principaux avantages comprennent :

- Authentification granulaire : chaque utilisateur et appareil est vérifié avant d'accéder à une application spécifique.

- Exposition minimisée : les utilisateurs ne voient ni n’accèdent jamais aux parties du réseau dont ils n’ont pas besoin.

- Posture de sécurité améliorée : limite les mouvements latéraux en cas de compromission de compte ou d'infection par un logiciel malveillant.

ZTNA convient parfaitement aux équipes distribuées et aux organisations gérant des données sensibles qui souhaitent aller au-delà de la sécurité basée sur le périmètre.

3. SASE (Secure Access Service Edge)

SASE combine la mise en réseau et la sécurité dans une plate-forme unifiée fournie dans le cloud. Il intègre des fonctionnalités telles que des passerelles Web sécurisées, des courtiers de sécurité d'accès au cloud (CASB) et SD-WAN sous une seule architecture.

Les principaux avantages comprennent :

- Gestion unifiée : la sécurité et la connectivité sont gérées via un seul service.

- Optimisation globale : les données sont acheminées via le point de présence (PoP) le plus proche pour des performances plus rapides.

- Idéal pour les équipes internationales : garantit un accès cohérent et à faible latence, quel que soit l’emplacement de l’utilisateur.

SASE est particulièrement avantageux pour les entreprises mondiales qui recherchent à la fois une évolutivité et une application cohérente des politiques dans toutes les régions.

Pourquoi ces approches cloud sont importantes

La sécurité basée sur le cloud s’aligne naturellement sur l’infrastructure cloud native d’aujourd’hui. À mesure que les utilisateurs et les applications se déplacent hors site, la sécurité doit les suivre. L'adoption de solutions telles que Cloud VPN, ZTNA ou SASE permet aux organisations de maintenir une protection de niveau entreprise tout en réduisant la complexité opérationnelle.

Les fournisseurs modernes tels que BearVPN illustrent cette tendance : ils aident les entreprises à se décharger du fardeau de la gestion des accès à distance tout en garantissant une sécurité robuste, évolutive et conforme sans posséder ni entretenir de matériel.

Fournisseurs de concentrateurs VPN populaires

La plupart des évaluateurs d’entreprises se concentrent sur :

- Cisco (Meraki, ASA + AnyConnect)

- Appareils Fortinet FortiGate

- Matériel GlobalProtect de Palo Alto Networks

- Connexion sécurisée Juniper

- Passerelles VPN Aruba

Ces produits sont puissants mais nécessitent une planification minutieuse et des opérations qualifiées.

FAQ sur le concentrateur VPN

- Où installer un concentrateur VPN ?

Un concentrateur VPN est généralement installé derrière le pare-feu de l’organisation, positionné au périmètre du réseau. Cette configuration garantit que tout le trafic VPN entrant et sortant passe à la fois par le pare-feu et le concentrateur. Le pare-feu gère le filtrage des paquets et la prévention des intrusions, tandis que le concentrateur VPN gère le cryptage, l'authentification et la création de tunnels sécurisés.

- Quels protocoles VPN les concentrateurs VPN prennent-ils en charge ?

Généralement IPsec, SSL/TLS, IKEv2 et améliorations spécifiques au fournisseur.

- Les concentrateurs VPN peuvent-ils fonctionner dans le cloud ?

Oui. La plupart des principaux fournisseurs de VPN proposent désormais des concentrateurs VPN virtuels qui fonctionnent sur les principales plates-formes cloud telles qu'AWS, Microsoft Azure et Google Cloud Platform (GCP).

- Combien d’utilisateurs les concentrateurs VPN peuvent-ils prendre en charge ?

100 à 5 000+ selon la classe d’appliance et la configuration du cluster.

- Les concentrateurs VPN prennent-ils en charge l'authentification multifacteur (MFA) ?

Oui, souvent avec des intégrations intégrées comme Duo, Okta et Azure AD.

- Le VPN cloud peut-il remplacer un concentrateur matériel ?

jeDe plus en plus oui, en particulier pour les équipes cloud-first ou les PME.

Conclusion

Les concentrateurs VPN restent un choix fiable pour les organisations comptant de nombreux utilisateurs distants, des systèmes critiques sur site et des besoins de conformité stricts. Ils offrent une sécurité et une évolutivité élevées, mais s'accompagnent également de coûts et d'exigences de gestion plus élevés.

À mesure que de plus en plus d'entreprises migrent vers le cloud, la sécurité doit s'adapter pour suivre les utilisateurs partout où ils travaillent. Les passerelles VPN cloud modernes et les solutions Zero Trust offrent désormais une protection égale, voire supérieure, avec beaucoup moins d'efforts opérationnels.

Si vous explorez les options d'accès à distance, BearVPN peut vous aider à choisir la bonne solution, qu'il s'agisse d'un matériel traditionnel ou d'un modèle d'accès sécurisé basé sur le cloud. La meilleure sécurité doit protéger votre entreprise sans la ralentir.