Om du funderar på att ta med BYOK för ChatGPT Open AI Service på Azure, läs med!

Inom området för AI-driven databehandling och lagring är datasäkerhet en högsta prioritet för organisationer. Azure OpenAI, en del av Azure AI-tjänster, tar itu med detta problem genom att implementera robusta datakrypteringsmekanismer.

I den här tekniska artikeln utforskar vi krångligheterna med datakryptering i vila i Azure OpenAI och fördjupar oss i konceptet med kundhanterade nycklar (CMK). Genom att dra fördel av CMK och Azure Key Vault kan organisationer anpassa sina krypteringsstrategier och höja sin datasäkerhet till oöverträffade nivåer.

Datakryptering i Azure OpenAI

Azure OpenAI utnyttjar banbrytande datakrypteringsmetoder för att skydda känslig information när den finns kvar i molnet. Krypteringsprocessen följer FIPS 140-2-kompatibel 256-bitars AES-kryptering, vilket säkerställer högsta säkerhetsnivå för data i vila.

FIPS 140-2-kompatibel 256-bitars AES-kryptering:

| Särdrag | FIPS 140-2-kompatibel 256-bitars AES-kryptering |

|---|---|

| Krypteringsstandard | FIPS 140-2-kompatibel Advanced Encryption Standard (AES) |

| Nyckelstorlek | 256 bitar |

| Säkerhetscertifiering | FIPS 140-2-certifiering |

| Krypteringsstyrka | Hög säkerhetsnivå med en 256-bitars nyckel |

| Dataskydd | Ger ett starkt dataskydd i vila |

| Algoritmprestanda | Effektiv kryptering och dekrypteringsprocess |

| Vanligt bruk | Används ofta i olika industrier och applikationer |

| Krypteringshastighet | Snabb kryptering och dekrypteringshastighet |

| Algoritm Robusthet | Motståndskraftig mot kända attacker och sårbarheter |

| Regelefterlevnad | Överensstämmer med FIPS 140-2 standard |

| Flexibilitet för nyckelhantering | Stöder både Microsoft-hanterade och kundhanterade nycklar |

| Implementeringskomplexitet | Relativt enkel att genomföra |

| Integration med Azure | Används i Azure OpenAI som en del av Azure AI-tjänster |

| Säkerhetsförsäkran om data | Ger stark säkerhet för datakonfidentialitet |

| Industriadoption | Allmänt antagen i branschen för datakryptering |

| Interoperabilitet | Kompatibel med olika plattformar och system |

FIPS 140-2-kompatibel 256-bitars AES-kryptering erbjuder en hög säkerhetsnivå, vilket gör den till ett utmärkt val för att skydda känslig data i vila. Den uppfyller rigorösa regulatoriska standarder och är allmänt antagen i branscher på grund av dess effektivitet och robusthet. Organisationer kan välja att använda Microsoft-hanterade nycklar eller kundhanterade nycklar för ökad flexibilitet i nyckelhantering. Azure OpenAI använder denna krypteringsstandard för att säkerställa konfidentialitet och integritet för data som lagras i molnet.

Krypteringen är helt transparent, vilket innebär att krypteringen och åtkomsthanteringen abstraheras från användare, vilket eliminerar behovet av att göra ändringar i befintlig kod eller applikationer. Detta standardkrypteringsschema säkerställer datasäkerhet direkt från ingången till Azure OpenAI-plattformen.

Customer-Managed Keys (CMK) och deras betydelse

Medan Azure OpenAI tillhandahåller automatisk datakryptering med Microsoft-hanterade nycklar, vänder plattformen sig även till organisationer som söker förbättrad kontroll över sin datasäkerhet. Ange kundhanterade nycklar (CMK) eller Bring Your Own Key (BYOK), som ger användare möjlighet att utöva granulär kontroll över krypteringsnycklar.

CMK gör det möjligt för organisationer att skapa, rotera, inaktivera och återkalla åtkomstkontroller för sina krypteringsnycklar. Denna kontrollnivå är oumbärlig för företag som måste följa stränga regulatoriska och efterlevnadskrav, eftersom de kan anpassa sina krypteringsrutiner med specifika mandat.

Använder Azure Key Vault för CMK

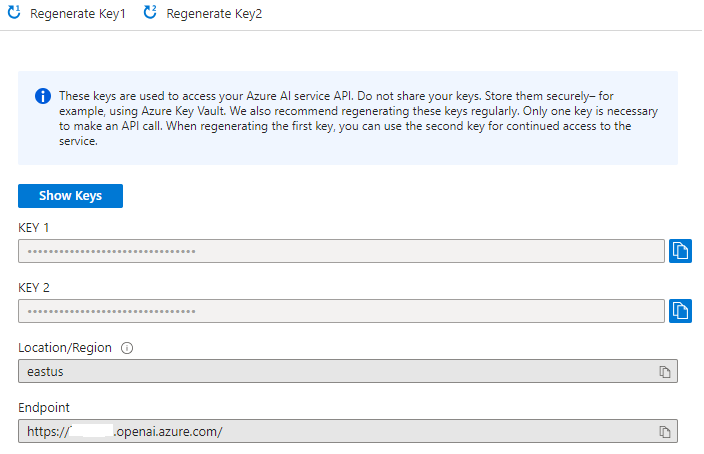

För att utnyttja kundhanterade nycklar kräver Azure OpenAI att använda Azure Key Vault – en specialiserad tjänst utformad för att hantera kryptografiska nycklar, hemligheter och certifikat säkert. Användare kan antingen generera sina egna nycklar och lagra dem i nyckelvalvet eller använda Azure Key Vault API:er för att generera nycklar som är skräddarsydda för deras specifika krav.

Läs även:Ska jag ta med min bärbara dator till Europa? (Läs detta först!)

Nyckelvalvet och Azure AI-tjänsterresursen måste samexistera i samma region och Azure Active Directory-hyresgäst (Azure AD). De kan dock tillhöra olika abonnemang, vilket gör det möjligt för användare att behålla den önskade åtskillnaden mellan uppgifter och åtkomstkontroller.

Aktiverar CMK och Key Vault Properties

För att dra nytta av fördelarna med kundhanterade nycklar måste användare skicka inAzure AI Services Customer-Managed Key Request Form, initierar integrationsprocessen. Azure-teamet kommer att utvärdera begäran och inom 3-5 arbetsdagar kommer användaren att få en statusuppdatering.

Det är viktigt att aktivera både Soft Delete och Rensa inte egenskaperna i nyckelvalvet när du aktiverar kundhanterade nycklar. Egenskapen Soft Delete säkerställer att oavsiktligt raderade nycklar kan återställas, medan Do Not Purge-egenskapen förhindrar oåterkallelig radering av nycklar och behåller kontrollen över deras livscykel.

Viktiga begränsningar och överväganden

Organisationer som överväger kundhanterade nycklar bör vara medvetna om att Azure AI Services-kryptering endast stöder RSA-nycklar av storlek 2048. Användare måste noggrant utvärdera sina krypteringskrav och anpassa sina nyckelhanteringsmetoder därefter.

Systemhanterade nycklar vs kundhanterade nycklar (CMK):

Nedan finns en jämförelsetabell mellan systemhanterade nycklar och kundhanterade nycklar med Azure Key Vault:

| Särdrag | Systemhanterade nycklar | Customer-Managed Keys (CMK) |

|---|---|---|

| Nyckelgenerering och rotation | Genereras och roteras automatiskt av Azure | Användare genererar och hanterar sina krypteringsnycklar |

| Nyckelsäkerhet och åtkomstkontroll | Fullständigt hanterad av Azure | Användare har detaljerad kontroll över åtkomstkontroller |

| Nyckellagring och säkerhetskopiering | Azure hanterar lagring och säkerhetskopiering | Användare hanterar nyckellagring och säkerhetskopiering |

| Nyckelradering och återställning | Azure hanterar nyckelborttagning och återställning | Användare hanterar nyckelradering och återställning |

| Regelefterlevnad | Överensstämmer med relevanta säkerhetsstandarder | Användare kan anpassa krypteringsrutiner med |

| specifika reglerings- och efterlevnadskrav | ||

| Integration med Azure Services | Sömlöst integrerad med Azure-tjänster | Den kan användas med olika Azure-tjänster |

| Implementeringskomplexitet | Enkel och okomplicerad att implementera | Kräver ytterligare konfiguration och hantering |

| Användningsfall | Idealisk för grundläggande krypteringsbehov | Lämplig för organisationer med sträng säkerhet |

| och efterlevnadskrav | ||

| Nyckelrotationspolicyer | Rotationspolicyer som hanteras av Azure | Användare kan anpassa policyer för nyckelrotation |

| Resurs- och kostnadshantering | Mindre administrativa omkostnader och kostnader | Mer kontroll över resursallokering och kostnader |

| Nyckelrevision | Begränsad kontroll över nyckelrevision | Användare har insyn i nyckelanvändning och åtkomst |

| Katastrofåterställning | Azure hanterar katastrofåterställning | Användare kan utforma sin katastrofåterställningsplan |

Sammanfattningsvis erbjuder systemhanterade nycklar en enkel och automatiserad lösning för grundläggande krypteringsbehov, eftersom Azure hanterar alla aspekter av nyckelhantering. Å andra sidan ger kundhanterade nycklar (CMK) organisationer detaljerade kontroll- och anpassningsalternativ för krypteringsnyckelhantering, vilket gör dem lämpliga för scenarier med stränga säkerhets- och efterlevnadskrav. Valet mellan systemhanterade nycklar och kundhanterade nycklar beror på de specifika säkerhetsbehov och kontrollnivå som organisationen önskar.

Slutsats

Azure OpenAI:s robusta datakryptering och flexibiliteten hos kundhanterade nycklar genom Azure Key Vault ger organisationer möjlighet att skapa skräddarsydda datasäkerhetsstrategier.

Genom att integrera avancerade krypteringsmetoder och ta till sig kundhanterade nycklar kan företag höja sina dataskyddsåtgärder till oöverträffade nivåer, vilket säkerställer datakonfidentialitet och överensstämmelse med regulatoriska standarder.

Eftersom datasäkerhet förblir ett område som ständigt utvecklas, är det viktigt att hålla sig informerad om de senaste krypteringsrutinerna och uppdateringarna från Azure för att behålla ett försprång när det gäller att skydda värdefulla datatillgångar.