ACyberNinjaavslöjat trick som involverar Safaris hantering av anpassade markörer på macOS har återuppstått oro över adressfältsförfalskning.

Problemet gör det möjligt för angripare att lägga över falsk text, som "icloud.com," över Safaris adressfält, vilket skapar en vilseledande bild som kan hjälpa till att försöka nätfiske.

Rapporten offentliggjordes först den 28 augusti 2025 av en oberoende forskare som gick av "RenwaX23", som också delade enproof-of-concept på GitHuboch ademonstrationsvideo på X. Tricket beror på Safaris misslyckande att genomdriva strikta markörgränskontroller, som vissa forskare refererar till som "Line of Death", som webbläsare som Chrome och Firefox använder för att förhindra sidinnehåll från att visuellt störa betrodda användargränssnittselement som adressfältet.

Genom att skapa en överdimensionerad anpassad markörbild (128×128 pixlar) kan angripare visuellt lägga över text eller grafik på delar av Safaris användargränssnitt. Om du till exempel håller muspekaren över en "Logga in på iCloud"-knapp kan det utlösa en markörbild som visar "icloud.com" i samma position som Safaris adressfält, även om användaren fortfarande är på en potentiellt skadlig webbplats.

Det här problemet testades och bekräftades fungera på Safari version 18.4 (byggd 20621.1.15.11.5) som körs på macOS 15.4 Beta (24E5238a). Vissa användare på sociala medier rapporterar dock partiell begränsning i Safari 18.6, där marköröverlappningen verkar reducerad eller blockerad beroende på gränssnittsvariationer som förekomsten av bokmärken eller om Safari är i privat surfläge.

Ett äldre problem som återuppstår?

Den markörbaserade spoofingmetoden är inte helt ny. En brist från 2009, spårad somCVE-2009-1710, beskrev ett liknande problem i äldre versioner av WebKit, där anpassade markörer i kombination med manipulerade CSS-hotspots möjliggjorde förfalskning av webbläsarens UI-element, inklusive värdnamn och säkerhetsindikatorer. Det finns spekulationer om att det nuvarande beteendet i Safari kan vara en regression av den äldre buggen.

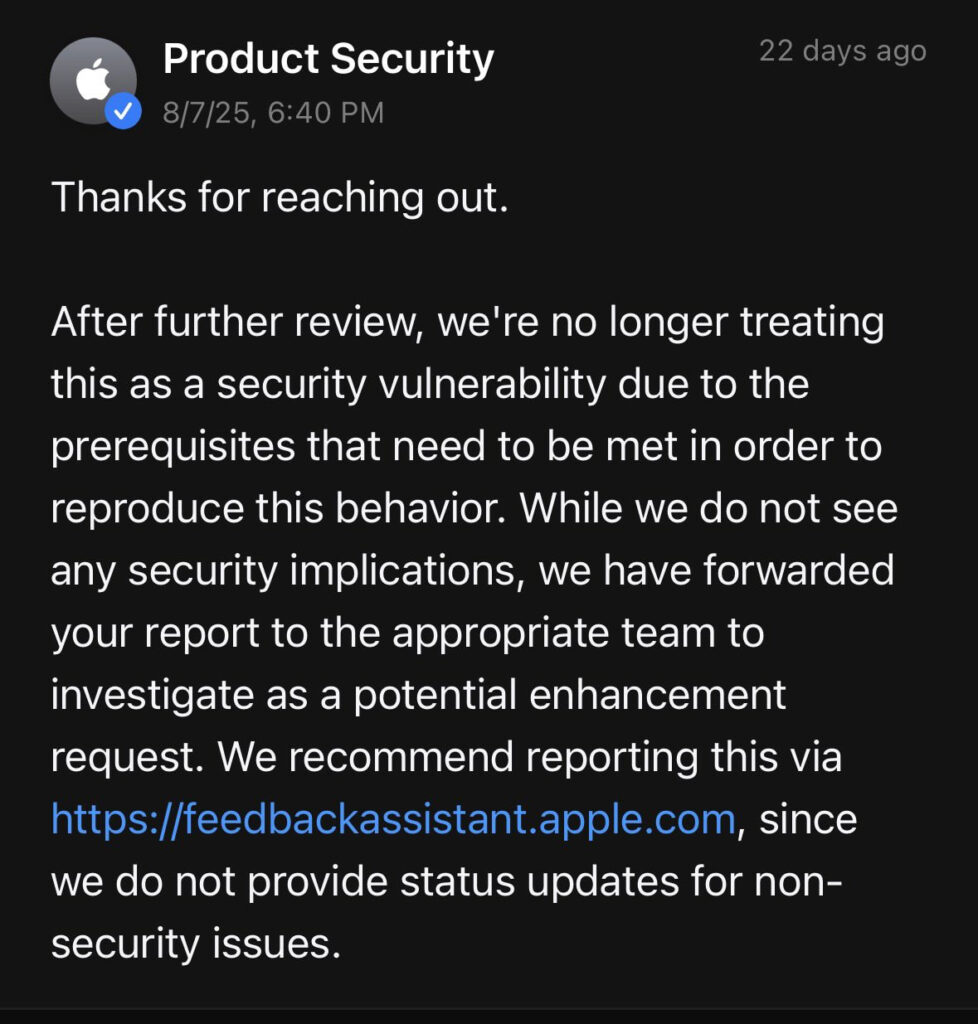

Trots den tydliga nätfiskepotentialen har Apple avböjt att klassificera detta beteende som ett säkerhetsproblem. Rapporten skickades till Apple den 5 maj 2025, bekräftades senare samma månad och avslutades officiellt den 7 augusti med uttalandet att den inte uppfyller företagets kriterier för en sårbarhet. Detta har lett till frustration i delar av säkerhetscommunityt, med några som hävdar att moderna nätfiskeattacker ofta bygger på subtila, visuella knep snarare än tekniska utnyttjande, och att Safaris användargränssnitt bör förhindra sådant visuellt bedrägeri.

Rekommenderad läsning:5 Custom Cursor Chrome Extensions för att bli av med den tråkiga muspekaren

Omstridd status

Avslöjandet har splittrat samhället. Vissa hävdar att detta är ett fel i användargränssnittet med hög risk som undergräver användarnas förtroende för webbläsarens visuella säkerhetssignaler. Andra anser att problemet är för omständigt för att betraktas som en verklig sårbarhet, särskilt eftersom Safari inte tillåter JavaScript-driven manipulation av själva adressfältet och markörbaserad spoofing inte påverkar webbläsarens logik eller autofyllmekanismer för autentiseringsuppgifter.

Det har också påpekats att Safaris lösenordshanterare och automatiska kompletteringsfunktioner inte utlöses på de falska elementen, vilket erbjuder ett visst skydd mot direkt stöld av autentiseringsuppgifter.

Även om detta inte är en sårbarhet i traditionell mening, eftersom det inte finns någon kodexekvering eller säkerhetssandlådeflykt, utgör det en potentiell nätfiske-vektor som är beroende av mänskliga fel och förtroende för Safaris adressfält. Därför bör Safari-användare vara medvetna om detta potentiella hot. Angripare kan kombinera denna visuella förfalskning med social ingenjörskonst och trick utanför plattformen (som falska e-postmeddelanden) för att övertyga användare att ange autentiseringsuppgifter på en lookalike-webbplats. Det bästa tillvägagångssättet skulle vara att använda lösenordshanterare som förlitar sig på domänmatchning för att automatiskt fylla i autentiseringsuppgifter, som inte påverkas av visuella knep som detta.