אCyberNinjaטריק שנחשף הכרוך בטיפול של ספארי בסמנים מותאמים אישית ב-macOS העלה מחדש את החששות בנוגע לזיוף בסרגל הכתובות.

הבעיה מאפשרת לתוקפים לכסות טקסט מזויף, כגון "icloud.com", מעל שורת הכתובת של Safari, וליצור חזותית מטעה שעלולה לסייע בניסיונות דיוג.

הדו"ח פורסם לראשונה ב-28 באוגוסט 2025, על ידי חוקר עצמאי מטעם "RenwaX23", שגם שיתףהוכחת מושג ב-GitHubוכן אסרטון הדגמה על X. הטריק תלוי בכישלונו של ספארי לאכוף בדיקות קפדניות של גבולות הסמן, שחלק מהחוקרים מתייחסים אליו כ"קו המוות," שבהם משתמשים דפדפנים כמו Chrome ו-Firefox כדי למנוע מתוכן עמוד להפריע חזותית לרכיבי ממשק משתמש מהימנים כמו שורת הכתובת.

על ידי יצירת תמונת סמן מותאמת אישית גדולה (128×128 פיקסלים), התוקפים יכולים להרכיב טקסט או גרפיקה חזותית על חלקים ממשק המשתמש של Safari. לדוגמה, ריחוף מעל לחצן "התחבר ל-iCloud" יכול להפעיל תמונת סמן המציגה את "icloud.com" באותו מיקום כמו שורת הכתובת של Safari, למרות שהמשתמש עדיין נמצא באתר שעלול להיות זדוני.

בעיה זו נבדקה ואושרה לעבוד ב-Safari גרסה 18.4 (build 20621.1.15.11.5) הפועלת ב-macOS 15.4 Beta (24E5238a). עם זאת, חלק מהמשתמשים במדיה החברתית מדווחים על הפחתה חלקית ב-Safari 18.6, כאשר חפיפת הסמנים נראית מופחתת או חסומה בהתאם לווריאציות בממשק כגון נוכחות של סימניות או אם ספארי במצב גלישה פרטית.

בעיה מדור קודם שצצה מחדש?

שיטת הזיוף מבוססת הסמן אינה חדשה לגמרי. פגם מ-2009, במעקב כמוCVE-2009-1710, תיאר בעיה דומה בגרסאות ישנות יותר של WebKit, שבהן סמנים מותאמים אישית בשילוב עם נקודות חמות של CSS מנופולות אפשרו זיוף של רכיבי ממשק המשתמש של הדפדפן, כולל שם המארח ומחווני אבטחה. יש ספקולציות שההתנהגות הנוכחית בספארי עשויה להיות רגרסיה של הבאג הישן יותר.

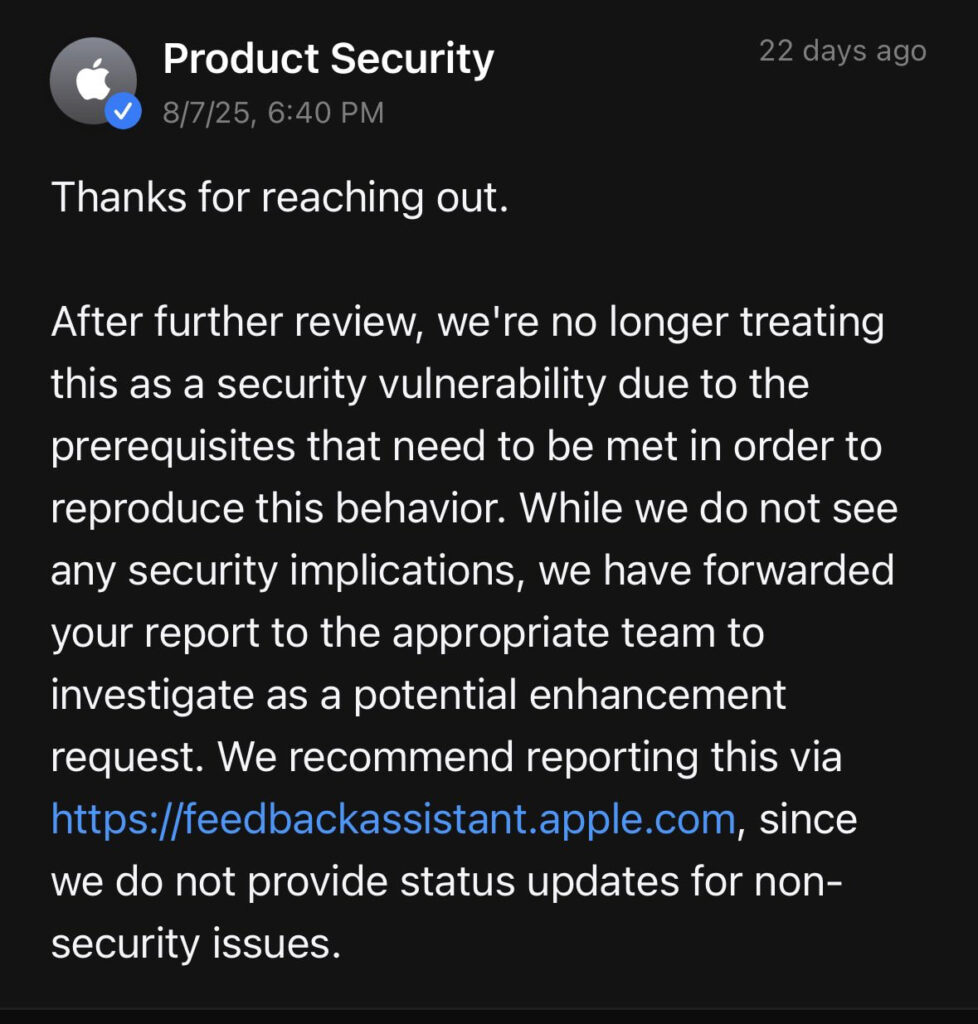

למרות פוטנציאל ההתחזות הברור, אפל סירבה לסווג התנהגות זו כבעיית אבטחה. הדו"ח הוגש לאפל ב-5 במאי 2025, אושר מאוחר יותר באותו חודש, ונסגר רשמית ב-7 באוגוסט בהצהרה שהוא אינו עומד בקריטריונים של החברה לפגיעות. זה עורר תסכול בחלקים מקהילת האבטחה, ויש הטוענים שהתקפות דיוג מודרניות מסתמכות לרוב על טריקים חזותיים עדינים ולא על ניצול טכני, וכי ממשק המשתמש של ספארי אמור למנוע הטעיה ויזואלית כזו.

מומלץ לקרוא:5 הרחבות Chrome מותאמות אישית כדי להיפטר מסמן העכבר המשעמם הזה

סטטוס מתמודד

החשיפה פיצלה את הקהילה. יש הטוענים כי מדובר בפגם הטעיה בממשק המשתמש בסיכון גבוה שמערער את אמון המשתמשים ברמזי האבטחה החזותיים של הדפדפן. אחרים מאמינים שהבעיה נסיבתית מכדי להיחשב כפגיעות אמיתית, במיוחד מכיוון ש-Safari לא מאפשרת מניפולציה מונעת של JavaScript בשורת הכתובת עצמה, וזיוף מבוסס סמן אינו משפיע על הלוגיקה של הדפדפן או על מנגנוני המילוי האוטומטי של אישורים.

כמו כן, צוין כי פונקציות מנהל הסיסמאות וההשלמה האוטומטית של Safari אינן מופעלות ברכיבים המזויפים, מה שמציע הגנה מסוימת מפני גניבת אישורים ישירה.

אמנם זו אינה פגיעות במובן המסורתי, מכיוון שאין ביצוע קוד או בריחה לארגז חול אבטחה, אך היא מהווה וקטור דיוג פוטנציאלי המסתמך על טעות אנוש ואמון בשורת הכתובת של Safari. לכן, משתמשי ספארי צריכים להיות מודעים לאיום הפוטנציאלי הזה. תוקפים יכולים לשלב את הזיוף החזותי הזה עם הנדסה חברתית וטריקים מחוץ לפלטפורמה (כמו מיילים מזויפים) כדי לשכנע משתמשים להזין אישורים באתר דומה. הגישה הטובה ביותר תהיה שימוש במנהלי סיסמאות המסתמכים על התאמת דומיינים למילוי אוטומטי של אישורים, שאינם מושפעים מטריקים חזותיים כמו זה.