La sécurité est aujourd'hui la plus grande préoccupation de toute l'organisation et pour maintenir le contrôle de l'ensemble de votre environnement, nous devons apporter les meilleures solutions de renforcement. Cet article est la première partie à parler de ces scénarios et indicateurs (Renforcement de Windows Server 2016). Nous en publierons prochainement la deuxième partie.

Renforcement et sécurité de Windows Server 2016 : pourquoi est-ce essentiel ?

Source : Centre de sécurité Microsoft

La sécurité est un risque réel pour les organisations ; une faille de sécurité peut potentiellement perturber toutes les activités et mettre un terme aux organisations.

Plus tôt, vous pourrez détecter une attaque potentielle qui vous aidera davantage à atténuer tout compromis en matière de sécurité. L’attaquant commence à rechercher les points faibles, puis procède à l’attaque. Une fois que les attaquants sont dans un environnement, l'étape suivante consiste à élever leurs privilèges via des mouvements latéraux au sein de l'environnement opérationnel jusqu'à ce qu'ils prennent le contrôle de l'organisation dans les 24 à 48 heures suivant la première compromission.

Nous devons étendre le temps nécessaire à un attaquant pour prendre le contrôle à des semaines, voire des mois, en bloquant ses mouvements latéraux et en renforçant vos systèmes.

Voici un scénario d'attaque typique :

- L'attaquant effectue des recherches et des préparations sur une organisation (par exemple en utilisant Facebook, Linked In, des moteurs de recherche ou d'autres services de réseaux sociaux).

- L'attaquant détermine la meilleure méthode pour lancer une attaque (comme un e-mail de phishing ou une enquête sur les services en périphérie du réseau).

- L’attaquant lance une attaque pour prendre pied dans le réseau et les services de l’organisation.

- L'attaquant obtient l'accès puis, en utilisant une ou plusieurs identités compromises, tente d'élever ses privilèges.

- L'attaquant obtient des privilèges élevés et continue de compromettre les services et les serveurs au sein de l'organisation, compromettant les données et provoquant un déni de service.

Windows Server 2016 aide-t-il à prévenir et à détecter les compromissions ?

Windows Server 2016 dispose de fonctionnalités de sécurité intégrées pour aider et améliorer le renforcement du système d'exploitation et détecter les activités malveillantes en :

- Construire une fondation sécurisée.

- Mises à jour de sécurité de Windows Server

- Paramètres de stratégie de groupe

- Outils de script local

- Intégration avec Microsoft Operations Management Suite (OMS).

- Protéger les identités privilégiées.

- Juste assez d’administration (JEA)

- Administration juste à temps (JIT)

- Garde des informations d'identification

- Protection des informations d'identification à distance

- Analyse avancée des menaces.

- Renforcer le serveur Windows

- Garde de flux de contrôle

- Windows Défenseur

- Protection des appareils

- AppLocker

- Microsoft OMS.

- Améliorer la détection des menaces

- Entrées du journal des événements Windows

- Audit de serveur Windows

- Microsoft OMS.

- Renforcer Hyper-V®environnements

- Tissu protégé

- TPM dans Hyper-V

- Pare-feu de centre de données en réseau défini par logiciel (SDN).

Construisez une base sécurisée en mettant en œuvre les meilleures pratiques mentionnées ci-dessous

Mises à jour de sécurité de Windows Server

Les mises à jour Microsoft pour les systèmes d'exploitation Windows reçoivent régulièrement une version. Ces correctifs incluent des mises à jour de sécurité pour assurer la sécurité de Windows Server à mesure que de nouvelles menaces et vulnérabilités sont découvertes, ainsi que des mises à jour de définitions anti-malware et anti-spyware pour Windows Defender.

Vous pouvez déployer ces mises à jour sur les serveurs de votre organisation à l'aide de l'une des méthodes répertoriées dans le tableau suivant.

| Méthode | Quand sélectionner cette méthode |

| Windows Update uniquement | Utilisez cette méthode lorsque vous disposez d'un petit nombre de serveurs ayant un accès direct à Internet et pouvant télécharger les mises à jour directement à partir de Windows Update. |

| Services de mise à jour du serveur Windows (WSUS) | Utilisez cette méthode lorsque vous ne disposez pas de System Center Configuration Manager mais que vous souhaitez un moyen centralisé de télécharger et de gérer les mises à jour. |

| Gestionnaire de configuration de System Center | Cette méthode exploite Windows Server Update Services pour télécharger les mises à jour, mais utilise ensuite la flexibilité de déploiement de la fonctionnalité Mise à jour logicielle de System Center Configuration Manager pour déployer les mises à jour sur les serveurs de votre réseau. |

Configurer les paramètres de sécurité de Windows Server

Les systèmes d'exploitation Windows incluent des paramètres de sécurité que vous pouvez utiliser pour renforcer les profils de sécurité informatique. Microsoft publie des lignes de base de sécurité qui fournissent les paramètres recommandés pour le pare-feu Windows, Windows Defender et d'autres paramètres de sécurité. Ces lignes de base de sécurité sont fournies sous forme de sauvegardes d'objets de stratégie de groupe (GPO) que vous pouvez importer dans ADDS, puis déployer sur des serveurs joints au domaine. De plus, vous pouvez utiliser certains outils pour comprendre et effectuer les renforcements au niveau du serveur et du domaine.

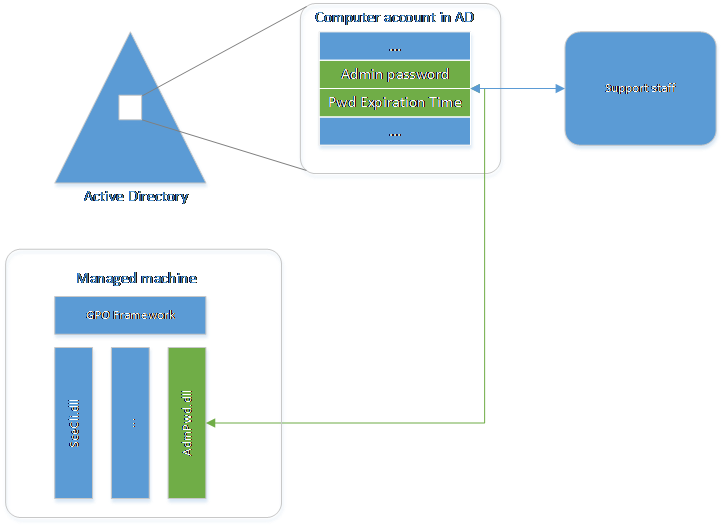

Un outil que j'aime mentionner est LAPS, qui se distingue de Just Enough Administration (JEA), Just in Time Administration (JIT), Credential Guard, Remote Credential Guard et Advanced Threat Analytics.

La solution de mot de passe d'administrateur local est une solution avantageuse pour gérer automatiquement le mot de passe de l'administrateur local sur les ordinateurs joints au domaine, de sorte que le mot de passe soit :

- Unique sur chaque ordinateur géré

- Généré aléatoirement

- Stocké en toute sécurité dans l'infrastructure AD

Cette solution repose uniquement sur l’infrastructure AD, il n’est donc pas nécessaire d’installer et de prendre en charge d’autres technologies. Cet outil lui-même est une extension côté client de stratégie de groupe qui est montée sur les machines gérées et effectue toutes les tâches de gestion. Les outils de gestion fournis avec la solution permettent une configuration et une administration faciles.

Source de l'image : Microsoft

Cela aide à effectuer la tâche suivante :

- Vérifie si le mot de passe du compte administrateur local a expiré ou non

- Génère le nouveau mot de passe lorsque l'ancien mot de passe a expiré ou doit être modifié avant l'expiration

- Change le mot de passe du compte Administrateur

- Signale le mot de passe au mot de passe Active Directory, en le stockant dans un attribut confidentiel avec le compte d'ordinateur dans AD

- Il indique le prochain délai d'expiration pour Active Directory, en le stockant dans un attribut confidentiel avec le compte d'ordinateur dans AD.

- Le mot de passe peut alors être lu à partir d'un AD par les utilisateurs qui peuvent le faire

- Le mot de passe peut être forcé à être modifié par les utilisateurs éligibles

Fonctionnalité des LAPS

- Sécurité:

- Le mot de passe aléatoire qui change automatiquement et régulièrement sur les machines gérées

- Atténuation efficace des attaques Pass-the-hash

- Le mot de passe est protégé pendant le transport via le cryptage Kerberos

- Le mot de passe est conservé dans un AD par AD ACL, ce qui permet de mettre en œuvre facilement un modèle de sécurité granulaire.

- Gérabilité

- Paramètres de mot de passe configurables : âge, complexité et longueur

- Possibilité de forcer une réinitialisation de mot de passe pour chaque machine

- Modèle de sécurité intégré aux ACL AD

- L'interface utilisateur finale peut être constituée de n'importe quel outil de gestion AD de votre choix, et des outils personnalisés (PowerShell et Fat client) sont fournis.

- Protection contre la suppression de compte informatique

- Mise en œuvre facile et encombrement minimal

Sauvegardez vos informations et vos systèmes

Vous devez effectuer des sauvegardes planifiées du système d'exploitation Windows Server, y compris des applications et des données stockées sur Windows Server. Cela contribuera à vous protéger contre les attaques de ransomware sur Windows Server. Vous devez effectuer des sauvegardes fréquemment afin de pouvoir restaurer rapidement à un moment précis précédant une attaque de ransomware.

Gestion et surveillance à l'aide d'Operations Management Suite

OMS est une solution de gestion informatique basée sur le cloud qui vous aide à gérer et à protéger votre infrastructure sur site et cloud. OMS est implémenté en tant que service basé sur le cloud et vous pouvez commencer à maintenir vos applications, services et assistance avec un investissement supplémentaire minimal. OMS est également mis à jour périodiquement avec de nouvelles fonctionnalités et peut vous aider à réduire considérablement vos coûts de maintenance et de mise à niveau continus.

OMS offre les fonctionnalités critiques suivantes :

- Informations et analyses. Cette fonctionnalité peut collecter, corréler, rechercher et agir sur les journaux et les données de performances générés par les systèmes d'exploitation et les applications Windows. Il fournit des informations opérationnelles en temps réel pour toutes vos charges de travail et serveurs, sur site et dans Azure.

- Sécurité et conformité. Cette fonctionnalité identifie, évalue et atténue les risques de sécurité. Il utilise la solution Security and Audit (qui collecte et analyse les événements de sécurité), la solution Antimalware (qui fournit l'état actuel de la protection contre les logiciels malveillants) et la solution System Updates (qui fournit l'état actuel des mises à jour logicielles) pour garantir la sécurité continue de vos charges de travail et serveurs sur site et dans le cloud.

- Automatisation et contrôle. Cette fonctionnalité automatise les processus administratifs avec des runbooks (comme les runbooks dans System Center) à l'aide de Windows PowerShell®. Les Runbooks peuvent accéder à toutes les applications, systèmes d'exploitation ou services pouvant être gérés par Windows PowerShell. Il fournit également une gestion de la configuration avec Windows PowerShell Desired State Configuration (DSC), qui peut appliquer automatiquement vos paramètres de configuration sur site et dans Azure.

- Protection et récupération. Cette fonctionnalité peut sauvegarder les charges de travail et les serveurs de récupération. Azure Backup protège les données des applications pour les serveurs locaux et basés sur le cloud. Azure Site Recovery permet d'assurer la reprise après sinistre en orchestrant la réplication, le basculement et la restauration des machines virtuelles Hyper-V locales.

Protéger les identités privilégiées

Les identités privilégiées sont tous les comptes dotés de privilèges élevés, tels que les comptes d'utilisateurs membres des groupes d'administrateurs de domaine, d'administrateurs d'entreprise, d'administrateurs locaux ou même d'utilisateurs avec pouvoir. Vous devez protéger ces identités d’utilisateurs privilégiés contre toute compromission par des attaquants potentiels.

Comment les identités sont-elles compromises ?

Les identités privilégiées sont souvent compromises lorsque les organisations ne disposent pas de directives appropriées pour les protéger. Voici des exemples :

- Plus de privilèges nécessaires :L’un des problèmes les plus courants est que les utilisateurs disposent de davantage de droits nécessaires à l’exercice de leurs fonctions. Par exemple, un utilisateur qui gère DNS peut également être un administrateur AD. Dans la plupart des cas, cela permet d'éviter de devoir configurer différents niveaux d'administration. Si un tel compte est compromis, l’attaquant dispose automatiquement de privilèges élevés.

- Connecté avec des privilèges élevés à tout moment. Un autre problème courant est que les utilisateurs disposant de privilèges élevés peuvent l’utiliser pour une durée illimitée. C'est très courant chez les professionnels de l'informatique qui se connectent à un ordinateur de bureau à l'aide d'un compte privilégié, restent connectés et utilisent le compte privilégié pour naviguer sur le Web et utiliser le courrier électronique. Les durées illimitées des comptes privilégiés rendent le compte vulnérable aux attaques et augmentent les chances que le compte soit compromis.

- Recherche en ingénierie sociale :Dans la plupart des cas, les menaces liées aux informations d’identification commencent par des recherches sur l’organisation, puis par une ingénierie sociale détaillée. Par exemple, un attaquant peut effectuer une attaque de phishing via. Envoyez un e-mail pour compromettre les comptes légitimes (mais pas nécessairement les comptes élevés) qui ont accès au réseau de l'organisation. L'attaquant utilise ensuite ces comptes valides pour effectuer des recherches supplémentaires sur votre système et pour identifier les comptes privilégiés pouvant effectuer des tâches administratives.

- Tirez parti des comptes avec des privilèges élevés. Même avec un compte utilisateur standard non élevé sur le réseau, les attaquants peuvent potentiellement accéder aux comptes en utilisant des autorisations élevées. L’une des méthodes les plus populaires pour y parvenir consiste à utiliser les attaques Pass-the-Hash ou Pass-the-Token.

Il existe bien sûr d’autres méthodes que les attaquants peuvent utiliser pour identifier et compromettre les identités des utilisateurs privilégiés (de nouvelles techniques étant créées chaque jour).

Empêcher les attaquants d'accéder aux identités privilégiées

Vous pouvez réduire la surface d'attaque pour les identités privilégiées (abordées dans la section précédente) avec chacune des atténuations décrites dans le tableau suivant.

| Vecteurs d'attaque | Comment atténuer |

| Plus de privilèges que nécessaire | Implémentez Just Enough Administration (JEA) pour tous les professionnels de l'informatique qui administrent Windows Server et les applications et services (tels qu'Exchange Server ou Exchange Online) exécutés sur Windows Server à l'aide de Windows PowerShell. |

| Connecté avec des privilèges élevés à tout moment | Implémentez l'administration juste à temps (JIT) pour tous les utilisateurs qui nécessitent des privilèges élevés afin que ces privilèges élevés ne puissent être utilisés que pendant une durée limitée. De nombreuses organisations utilisent LAPS (Local Administrator Password Solution) comme mécanisme d'administration JIT simple mais puissant pour leurs systèmes serveur et clients. |

| Identité compromise et attaques Pass-The-Hash | Implémentez Microsoft Advanced Threat Analytics (ATA) pour vous aider à détecter les identités compromises dans les charges de travail et les serveurs sur site. ATA est une solution sur site que vous pouvez utiliser pour gérer les charges de travail physiques et virtualisées. |

| Attaques Pass-The-Hash | · Implémentez Credential Guard pour aider à protéger les informations d'identification et leurs dérivés contre les attaques telles que Pass-the-Hash ou Pass-the-Token. « Credential-Guard » est une nouvelle fonctionnalité de Windows Server 2016. Apprendre encore plus:Windows Server 2016 Essentials vs Server 2012 R2 : quelle est la différence ? · Implémentez Remote Credential Guard pour aider à protéger les informations d'identification et leurs dérivés contre les attaques telles que Pass-the-Hash ou Pass-the-Token qui peuvent être effectuées sur les serveurs qui hébergent des connexions Bureau à distance. Remote Credential Guard est une nouvelle fonctionnalité de Windows Server 2016. |

Conclusion

Je continuerai à écrire sur cette série en me basant sur mon expérience avec les clients mondiaux avec lesquels j'ai travaillé. J'espère que l'article a été utile. Les questions/suggestions sont les bienvenues dans la section commentaires ci-dessous. Merci de votre visite !